靶场说明

靶场地址:https://github.com/vulhub/vulhub

靶场是基于docker搭建的,用起来真心舒服,强烈推荐,搭建方便而且还有题解,下面就是一些自己的复现,没啥东西就是cv的,就是简单记录一下学习

AppWeb认证绕过漏洞(CVE-2018-8715)

docker启动,打开页面是一个登录框

AppWeb可以进行认证配置,其认证方式包括以下三种:

basic 传统HTTP基础认证

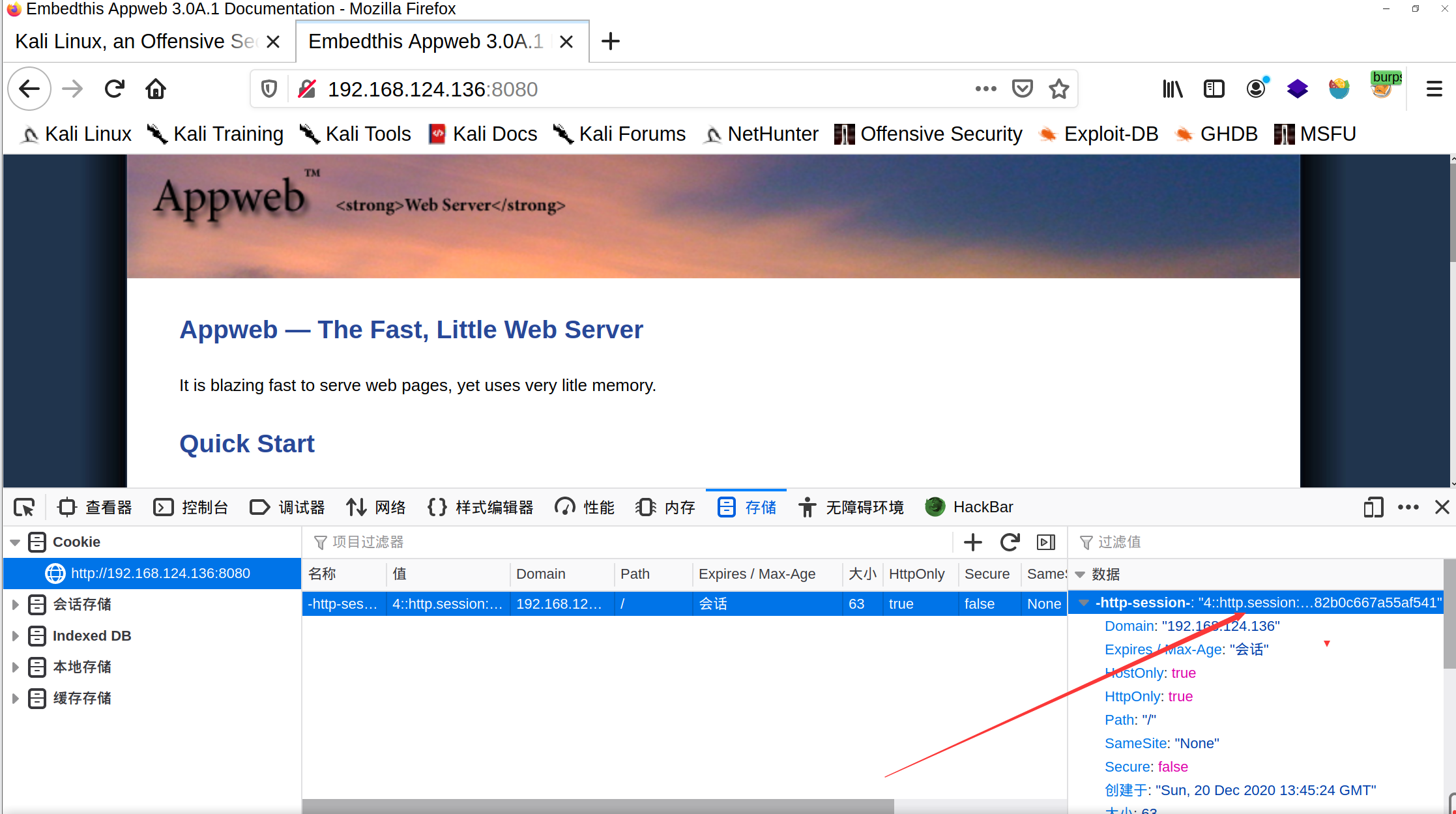

digest 改进版HTTP基础认证,认证成功后将使用Cookie来保存状态,而不用再传递Authorization头

form 表单认证其7.0.3之前的版本中,对于digest和form两种认证方式,如果用户传入的密码为null(也就是没有传递密码参数),appweb将因为一个逻辑错误导致直接认证成功,并返回session。

详细原理:https://www.freebuf.com/column/221660.html

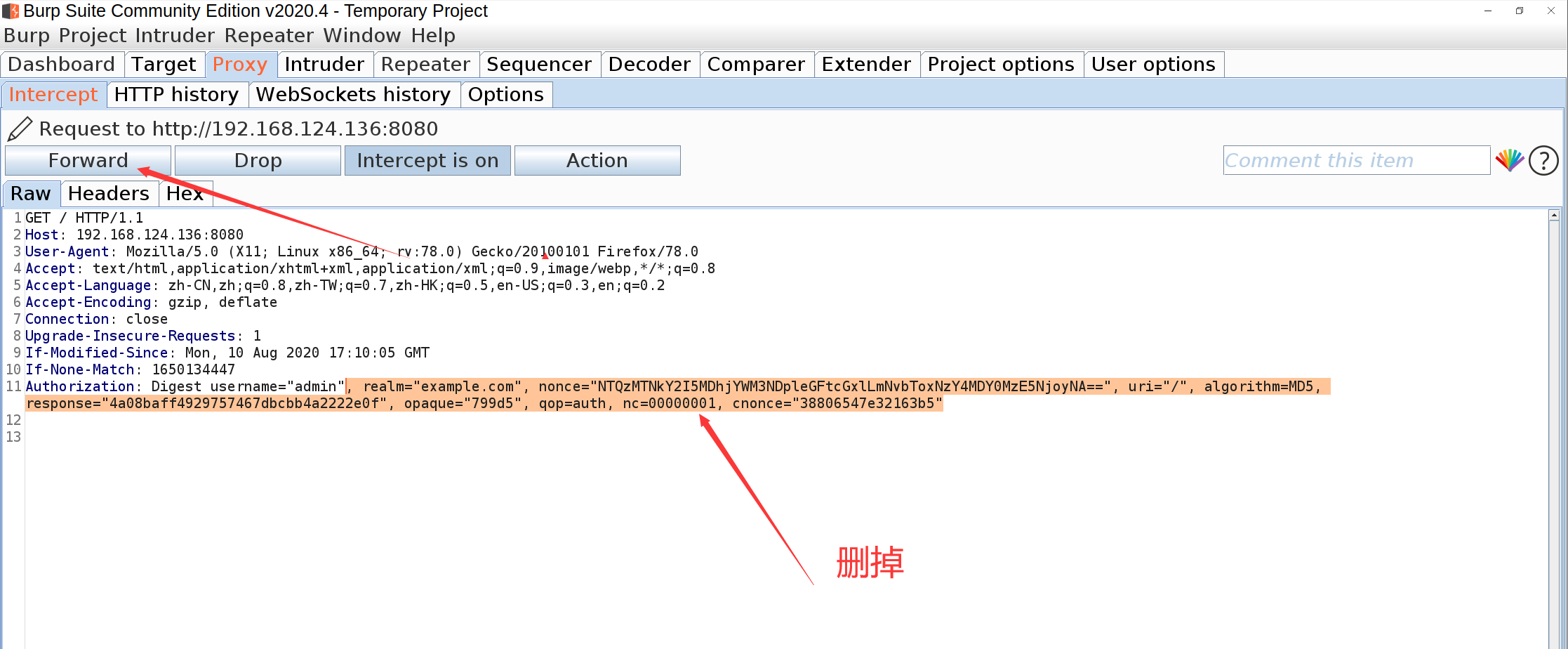

抓包删掉如图,在发送,发现登录成功