渗透环境的搭建

phpcollab的下载:phpCollab-v2.5.1.zip

解压到www目录,给www目录权限,因为这个漏洞需要写的权限chmod 777 wwww

基本环境

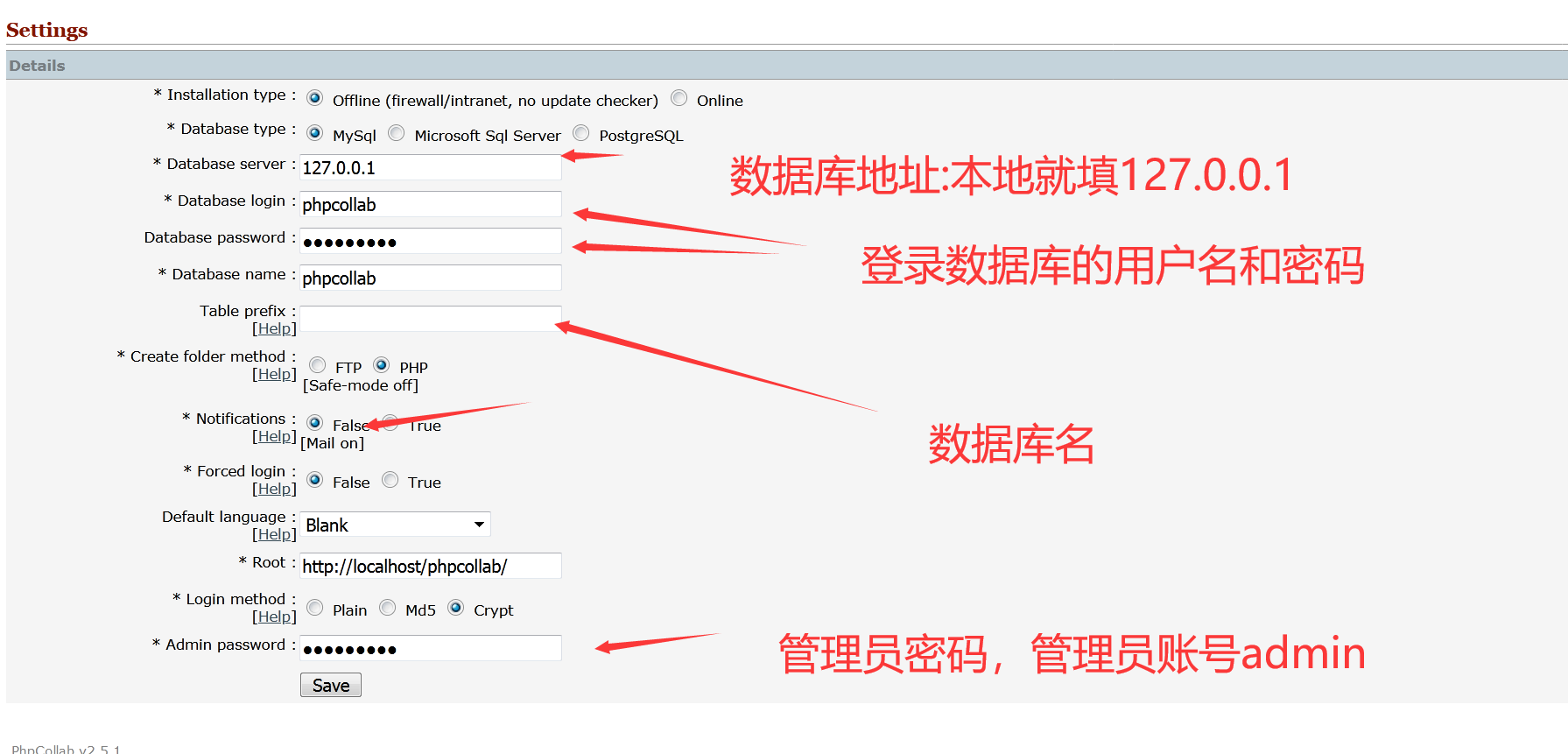

配置

mysql -u root -p ---进入数据库

create database msf ---创建数据库名称为msf自己可以改

进入页面下拉,点上对勾,点setting,进入设置页面

如果发出报错提醒,setting.php没有写的权限,尝试到includings文件夹中创建settings.php然后让他的权限为777,在重新配置。

CVE-2017-6090基本原理

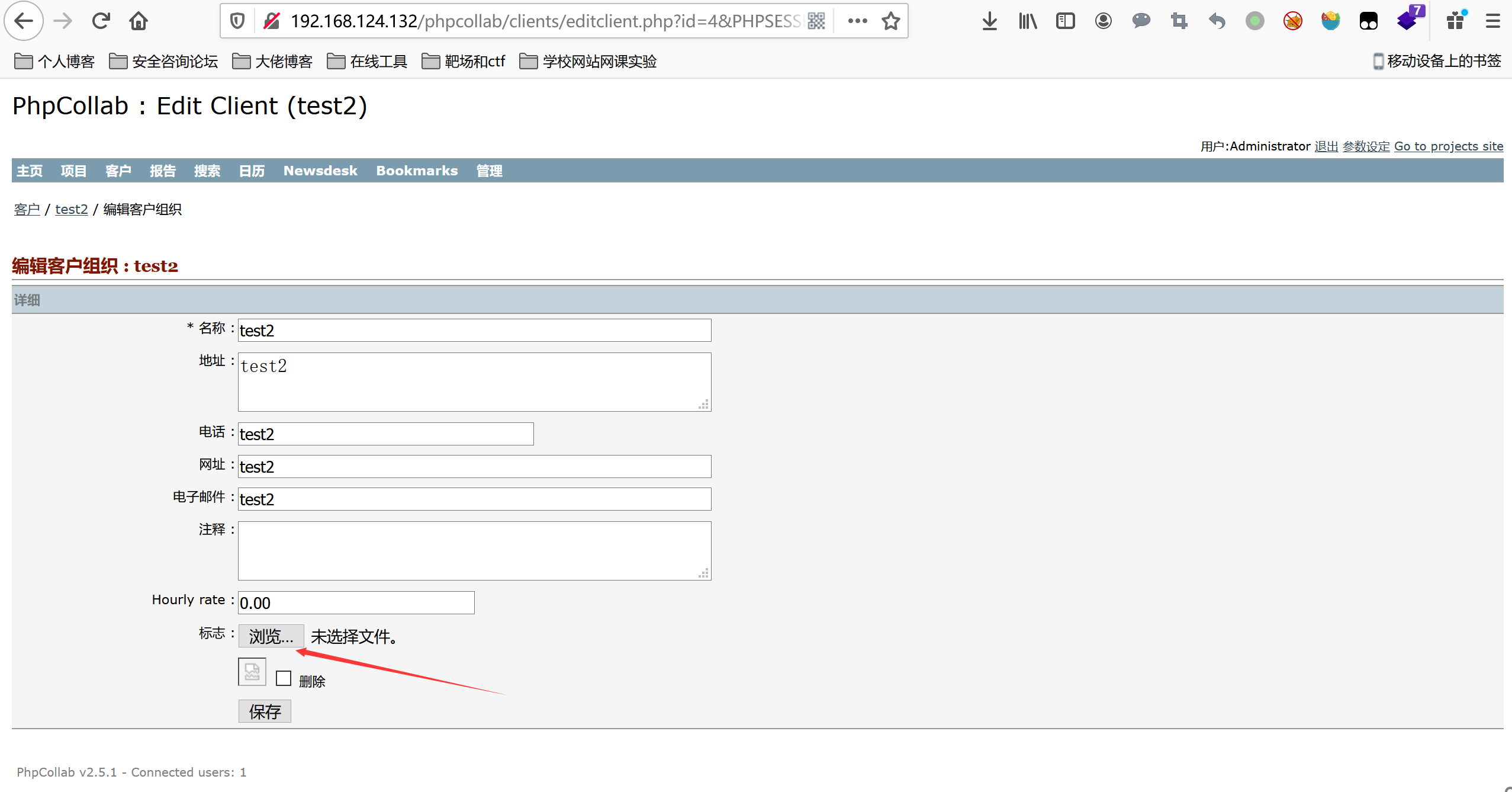

文件上传,漏洞点:

/phpcollab/clients/editclient.php文件的第63~70行

$extension = strtolower( substr( strrchr($_FILES['upload']['name'], ".") ,1) );

if(@move_uploaded_file($_FILES['upload']['tmp_name'], "../logos_clients/".$id.".$extension"))

{

chmod("../logos_clients/".$id.".$extension",0666);

$tmpquery = "UPDATE ".$tableCollab["organizations"]." SET extension_logo='$extension' WHERE id='$id'";

connectSql("$tmpquery");

}$extension = strtolower( substr( strrchr($_FILES[‘upload’][‘name’], “.”) ,1) );这里获得了小写的文件后缀名没有经过过滤

move_uploaded_file($_FILES[‘upload’][‘tmp_name’], “../logos_clients/“.$id.”.$extension”)中直接id+后缀使用

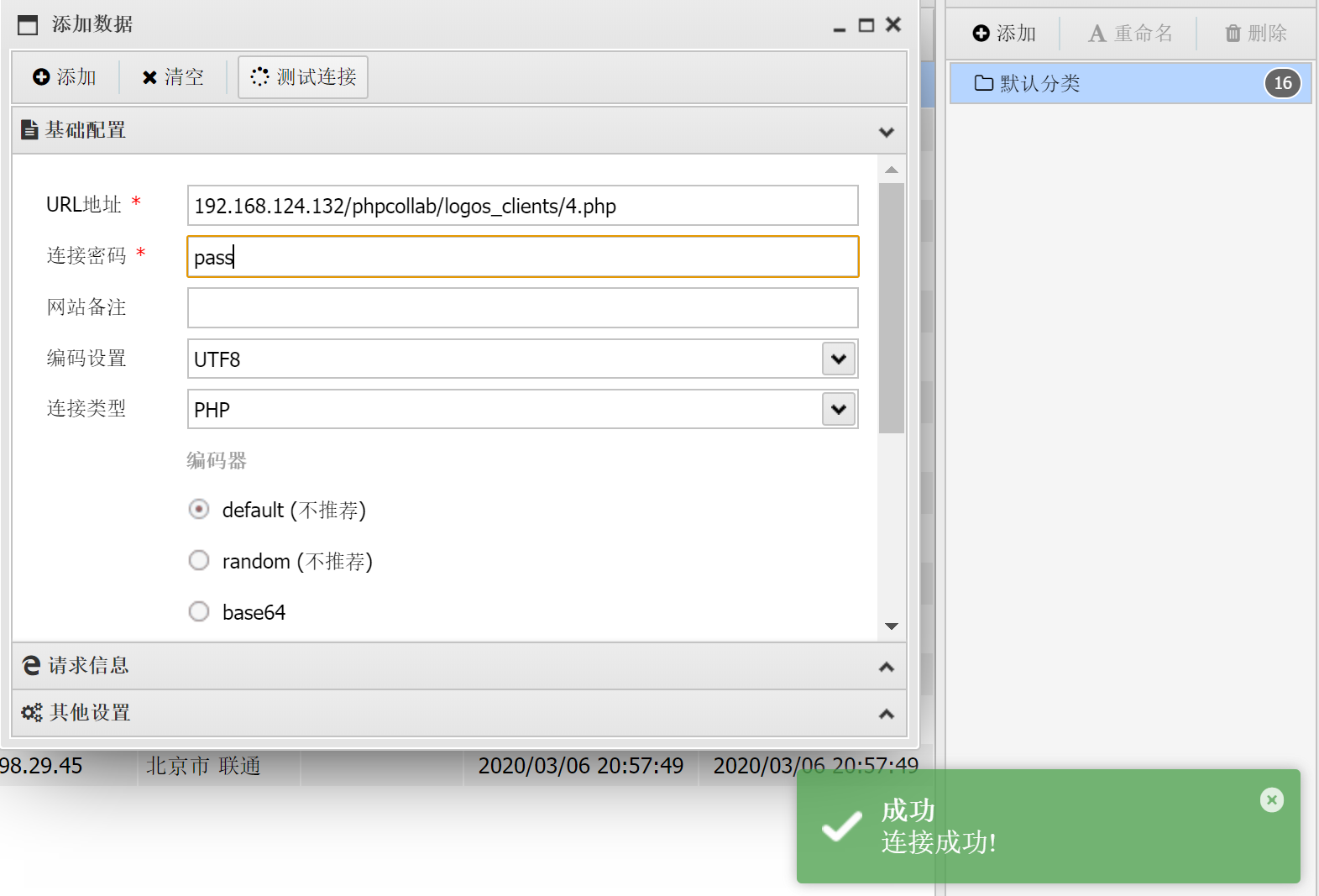

所有我们可以上传php文件,也不会被更改后缀名,直接上传一句话木马,蚁剑连接,原理很简单

msf的基本命令

msfconsole的连接shell后的命令

msf的基本使用(CVE-2017-6090)

初始化并启动msf的数据库

msfdb init

msfdb startmsfconsole的数据库的命令

msfdb init 启动并初始化数据库

msfdb reinit 删除并重新初始化数据库

msfdb delete 删除数据库并停止使用

msfdb start 启动数据库

msfdb stop 停止数据库

msfdb status 检查服务状态

msfdb run 启动数据库并运行msf建立一次扫描(CVE-2017-6090)

参考文章及说明

《精通metasploite渗透测试(第3版)》

说明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担